Verfügen Steuerungen und Feldgeräte über eine OPC-Schnittstelle (OLE for Process Control), lassen sich die Unterschiede zwischen den verschiedenen Automatisierungskomponenten überwinden. Darüber hinaus ist ein komfortabler und performanter Datentransfer über die Grenzen der einzelnen Systeme hinweg möglich. Vor diesem Hintergrund stellt OPC einen Kommunikationsstrang für die Datenerfassung, Prozessvisualisierung und das Datenmanagement dar, über den Parametersätze, Steuerungssequenzen, Programme und Produktionsdaten übertragen werden. Der Standard OPC-Classic wird sowohl in der Fertigungs- und Prozessindustrie wie auch in vielen anderen industriellen Bereichen genutzt. Mit mehr als 20.000 OPC-Produkten von über 3.500 Herstellern zählt er zu den erfolgreichsten Lösungen für den interoperablen Austausch von Daten zwischen Applikationen unterschiedlicher Anbieter.

Das COM/DCOM-Protokoll von Microsoft dient dabei dem Datenaustausch zwischen OPC-Server und -Client. Auch wenn dieses Protokoll bereits 2002 zugunsten des .Net-Frameworks abgekündigt worden ist, wird COM/DCOM derzeit noch von allen und vermutlich auch von zukünftigen Betriebssystemen unterstützt. Microsoft entwickelt die Basistechnologie jedoch nicht weiter, sodass sie veraltet, was insbesondere auf Security-Aspekte zutrifft.

Schutzmechanismen lassen sich aushebeln

OPC-Server verhalten sich vollkommen transparent, der Zugriff auf lokale Kommunikationsdaten unterscheidet sich also nicht von demjenigen auf entfernte Daten. Weil Automatisierungsprojekte immer komplexer werden und sich nicht mehr auf einzelne Maschinen oder Anlagen beschränken, ist die Ausbreitung der OPC-Übertragung in gleichem Maße gewachsen, wie sich die Anlagen ausgedehnt haben.

Die vorhandenen Sicherheitseinstellungen des DCOM-Protokolls erweisen sich jedoch als kompliziert. Gleichzeitig treten Inkompatibilitäten zwischen den Geräten unterschiedlicher Hersteller auf. Deshalb sind weitreichende Zugriffsrechte erforderlich, die einerseits die Voraussetzung für den Datenaustausch bilden, auf der anderen Seite aber die bestehenden Schutzmechanismen aushebeln. Bei der Nutzung von DCOM lässt sich ein durchgängiges und belastbares Security-Konzept zur Absicherung der Kommunikation somit nicht realisieren.

Wird OPC eingesetzt, kommt erschwerend hinzu, dass der Standard zahlreiche Kommunikations-Ports benötigt. Die Ports dienen beispielsweise der Initiierung der Datenübertragung, der Authentisierung oder zum Senden der Daten. Im Gegensatz zu HTTP (Port 80) oder FTP (Port 21) sind sie nicht definiert, sondern werden per Zufallsprinzip von OPC festgelegt. Steht ein Port nicht zur Verfügung, wird automatisch ein anderer ausgewählt. Aus den genannten Gründen müsste eine Firewall viele Ports offen halten und würde damit in der Praxis keine Wirksamkeit erzielen können. Aus Security-Sicht stellt jeder offene Port einen potenziellen Angriffsvektor dar. Solche Vektoren werden gezielt von Angreifern und Hackern gesucht – zum Beispiel per Port-Scan –, um über entsprechende Ports in das Zielsystem einzudringen.

Da Industrie-Spionage und -Sabotage immer weiter um sich greifen, kommt der Absicherung der OPC-Anwendungen eine stetig steigende Bedeutung zu. Wird OPC in der Applikation verwendet, lassen sich mögliche Vorteile einer NAT-Anwendung (Network Address Translation) nicht mehr nutzen. Zu Vorzügen von NAT oder 1:1-NAT zählen:

eine reduzierte Komplexität aufgrund einer Gleichteile-Strategie der Automatisierungskomponenten

das Einsparen von Zeit und Geld, indem eine Individual-Konfiguration mit dem zugehörigen Testaufwand vermieden wird

eine einfachere Fehlerbehebung, weil Geräte zwischen unterschiedlichen Maschinen getauscht werden können

kein Gewährleistungsverlust aufgrund von Änderungen an der Maschine

ein restriktiver Verbrauch von IP-Adressen

Der Anwender kann allerdings von den aufgelisteten Vorteilen nicht profitieren. Denn die von OPC verwendeten Ports werden sowohl im Header eines Datentelegramms als auch in der Payload genannt. Durch Veränderung der Telegramm-Header durch die NAT-Funktion sind die Informationen aus Header und Payload nicht konsistent und die Datenübertragung wird unterbrochen.

Die genannten Probleme und Security-Risiken lassen sich durch den Einsatz des Secutity-Routers FL MGuard mit OPC-Inspector lösen. Eine Deep Packet Inspection für OPC-Classic analysiert die übermittelten Pakete und ändert sie bei Bedarf ab. Durch die Konfiguration kann festgelegt werden, dass über den OPC-Classic-Port 135 ausschließlich OPC-Pakete versendet werden dürfen. Die Deep Packet Inspection erkennt die TCP-Ports zuverlässig, die innerhalb der ersten geöffneten Verbindung zwischen den Teilnehmern ausgehandelt worden sind. Anschließend öffnet die Firewall die jeweiligen Ports und gibt sie für die OPC-Kommunikation frei.

Security-Niveau erhöhen

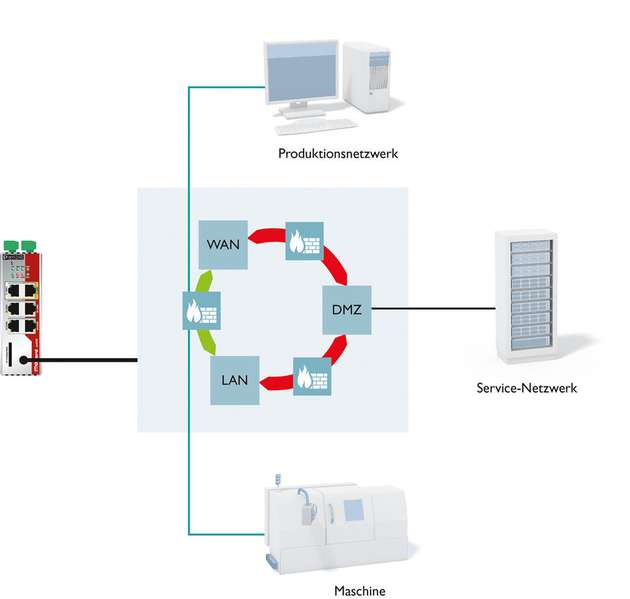

Werden innerhalb des konfigurierbaren Timeouts über die ausgehandelten Ports keine OPC-Pakete verschickt, schließen sie sich wieder. Mit fein einstellbaren Firewall-Regeln lässt sich so definieren, welche Clients via OPC mit welchen Servern Daten austauschen dürfen. Diese Connection-Tracking-Funktion erhöht das Security-Niveau. Angreifer nutzen verschiedene Wege, um Zugang zu Produktionsanlagen zu erlangen. Stuxnet hat zum Beispiel gezeigt, dass selbst innerhalb der Anlagen Angriffe mittels kompromittierender USB-Sticks möglich sind. Abhilfe schafft hier die Anwendung des auf dem Standard ISA-99 gründenden Defense-in-Depth-Konzepts. Der Ansatz basiert auf der netzwerktechnischen Segmentierung von Anlagen und der dezentralen Absicherung dieser einzelnen Segmente. Durch Einsatz der Security Appliance FL MGuard mit OPC-Inspector lässt sich das Defense-in-Depth-Konzept nun auch in Applikationen umsetzen, in denen OPC-Classic verwendet wird. Zur individuellen Segmentierung OPC-basierter Netze erlaubt die intelligente Deep Packet Inspection des Security-Routers sogar die Nutzung von NAT-Verfahren wie Masquerading oder 1:1-NAT. Damit profitiert der Anwender von den zuvor genannten Vorteilen der NAT-Verfahren.

Die Security Appliances FL MGuard bieten zudem eine Conditional Firewall, die eine situationsgerechte, definierte Umschaltung des Firewall-Regelwerks ermöglicht. Auf diese Weise kann eine Firewall erstmalig durch einfache auslösende Ereignisse in Regelwerke für unterschiedliche Betriebszustände wechseln. Dies geschieht, indem im Produktivbetrieb und während der Instandhaltung oder Fernwartung der Anlage verschiedene Verbindungen erlaubt oder unterbunden werden sollen. Denkbar ist zum Beispiel, dass der gesamte Datenverkehr vom sowie in das überlagerte Netzwerk automatisch blockiert wird, wenn sich eine Schaltschranktür öffnet. So lässt sich der Service-Techniker, der vor Ort am System arbeitet, vom überlagerten Netzwerk trennen. Als weiteres Szenario dürfen Updates der Maschinen und Anlagen nur dann durchgeführt werden, sofern ein geeigneter Zeitpunkt – beispielsweise eine turnusmäßige Wartung – vorliegt. In diesem Fall könnte eine autorisierte Person die Firewall mithilfe eines mitgeführten Schlüssels umschalten und so den Update-Server erreichen. Eine Änderung der Konfiguration erweist sich folglich als unnötig, was Zeit und damit Geld spart. Gleichzeitig wird das Security-Niveau angehoben, da spontane Konfigurationsänderungen fehlerträchtig sind.

Schad-Software erkennen

Im Zeitalter des auf Automatisierungssysteme zugeschnittenen Wurms Stuxnet erhöht die dynamische Überwachung der im produktiven Umfeld betriebenen Windows-Systeme das Sicherheits-Niveau. Deshalb gibt es mit dem sogenannten CIFS (Common Internet File) Integrity Monitoring (CIM) einen industrietauglichen Antivirenschutz als zusätzliche Lizenz für die RS4004-Geräte der Produktfamilie FL MGuard. Das wie ein Antivirensensor arbeitende CIM erkennt ohne Nachladen von Viren-Pattern, ob ein aus Steuerung, Bedieneinheit und PC bestehendes Windows-System von einer Schad-Software befallen wurde. Das parallele Nutzen von Firewalls und CIM sichert Netzwerke ab, die bisher nicht als wirksam zu schützen galten. Dazu gehören Systeme:

die ein veraltetes Betriebssystem verwenden

deren (Software-) Auslieferungszustand seitens des Herstellers oder einer Behörde zertifiziert wurde und die bei einer Veränderung die Zulassung der Behörde verlieren

die in zeitkritischen industriellen Applikationen nicht mit einem Viren-Scanner ausgerüstet werden können

die kein Viren-Pattern-Update durchführen können, weil beispielsweise eine Verbindung in das Internet fehlt

Dreistufiges Security-Konzept

Es ist möglich, eine sichere, wirtschaftliche und zuverlässige Security- und/oder Fernwartungs-Lösung zu realisieren. Das Security-Konzept mit Conditional Firewall, DMZ (Demilitarized Zone) und CIFS Integrity Monitoring (CIM) auf Basis der RS4004-Appliances erlaubt den Aufbau neuer Sicherheits-Architekturen, die vom Anwender beherrschbar sind und gleichzeitig für einen zugriffssicheren Betrieb der Automatisierungslösung sorgen.

Halle 11.1 Stand A27

.jpg)