Der Security-Experte eines Chemieunternehmens mit weltweit mehr als 10.000 Mitarbeitern bringt es auf den Punkt: „Es gibt eine Zeit vor und nach Stuxnet. Mit Stuxnet wurde für alle klar, dass auch Automatisierungsnetze Angriffsziele sind und leicht verwundbar sein können.“ Das Unternehmen setzt beim Schutz des internen Know-hows, der Anlagenverfügbarkeit, der Vermeidung von Produktionsausfällen und der funktionalen Sicherheit hohe Standards. Bereits frühzeitig wurde auf Basis einer internen Risikoanalyse ein Security-Leitfaden für den Konzern veröffentlicht. Vor einigen Jahren wurden Ergänzungen hinsichtlich Remote-Zugriffen und weiterer Absicherungen eingepflegt.

Für jeden der weltweiten Produktionsstandorte gelten hohe Security-Anforderungen, denn bei einer Störung der Automatisierungssysteme drohen im schlimmsten Fall Produktionsunterbrechungen über mehrere Wochen, die kostenintensive Folgen nach sich ziehen würden. Innerhalb des Chemieunternehmens gilt die Vorgabe, dass Security-Probleme nicht zu Safety-Problemen mit Gefährdungen für Leib und Leben führen dürfen. Mit Angriffserkennungstechnologien wie Intrusion Detection und Prevention werden unerwünschte Eingriffe abgewehrt und mit Backups und Desaster-Recovery-Maßnahmen wird ein schnelles Wiederaufsetzen der Anlagen sichergestellt.

Netzwerksegmentierung

Auch bei dem Chemieunternehmen hat die IT in der Produktion grundlegend andere Anforderungen als die Office-IT. Die Produktionssysteme sind für den unterbrechungsfreien Dauerbetrieb optimiert, der oft über Jahre geht.

Da sind regelmäßige Virenscans, zeitlich begrenzte Passwörter oder aktuelle Softwarepatches nicht praktikabel. „Bei uns liegt der Schwerpunkt darauf, die Produktionsanlagen zu kapseln und gegen Cyber-Angriffe zu härten“, erläutert der Security-Experte. Dazu gehören eine stärkere Netzwerksegmentierung, zentrale und dezentrale Firewalls, Quarantänerechner und Whitelist-Programme. Wichtige organisatorische Maßnahmen sind u. a., dass die USB-Ports gegen Massenspeichermedien abgesichert, Remote-Zugriffe nur selektiv zugeschaltet oder Safety-Systeme im Zusammenhang mit Remote-Zugriffen abgesichert werden.

„Bei der Auswahl der Firewall-Technologie für die Produktionsanlagen waren die Industrietauglichkeit und die Ausfallsicherheit die entscheidenden Kriterien. Hier geht es um Haltbarkeit und redundante 24V-Stromversorgung. Office-Produkte kamen deshalb nicht infrage. Der Preisunterschied wird durch die Langlebigkeit und die Zuverlässigkeit ohnehin wieder ausgeglichen“, so der Security-Experte.

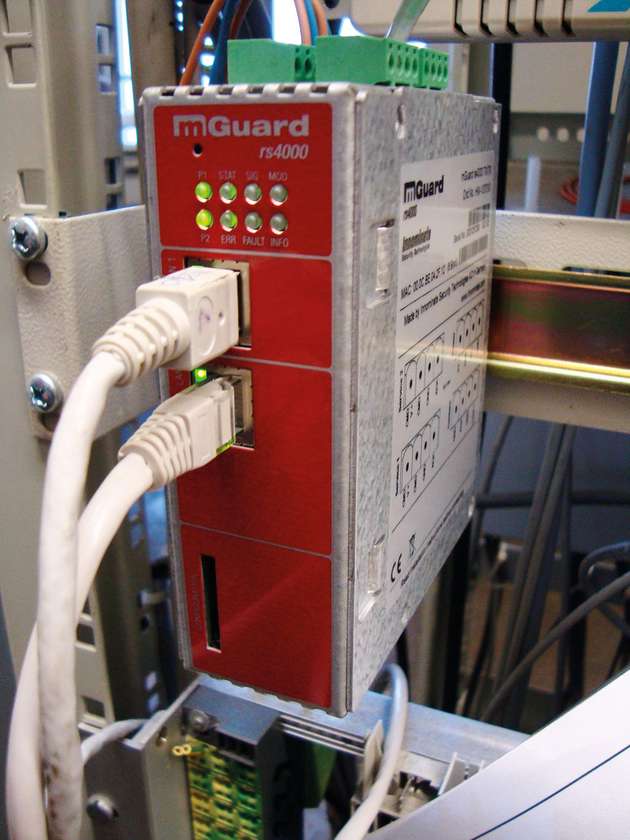

Im Vergleich mit anderen Produkten konnte sich der mGuard von Innominate durchsetzen und wird intern für den Einsatz empfohlen. „Wir setzen auf ein ausgetestetes einheitliches Produkt. Es hat sich im Einsatz als industrietauglich bestens bewährt. Es unterstützt das Zentralmanagement und wir können damit Firewalls mit einer einheitlichen Konfiguration und nach gleichem Stil überall einsetzen und einheitlich managen“, fasst der Experte die Gründe zusammen.

Inzwischen sind 80 Prozent der Prozessleit-, Steuerungs-, SCADA-, Datenerfassungs- und MES-Systeme durch mGuards geschützt. Zusätzlich werden die Firewalls auch für den Schutz von Altanlagen genutzt, um etwa Windows-Systeme ohne Security-Support weiter betreiben zu können. Die Chemieanlagen sind zum einen durch technische und organisatorische Maßnahmen gegen Angriffe gehärtet. Zum anderen werden erforderliche Datenzugriffe aus der Officewelt streng reglementiert und abgesichert. Bei dem Chemieunternehmen sind die mGuard Firewalls die Schnittstelle der Produktionssysteme zum Officenetz.

Doppelter Schutz

In einer demilitarisierten Zone (DMZ) sorgt ein gut abgesicherter Quarantänerechner für den sicheren Kontakt. Er ist die einzige Tür zu den Produktionsanlagen. Alle externen Daten für die Anlagen werden hier zunächst auf Malware und andere Bedrohungen überprüft und können von einer Engineering-Station abgeholt werden.

Auch der Abruf von Daten in das Officenetz muss über diese Sicherheitsschleuse. Ein direkter Zugang, etwa per Notebook ist nicht möglich. Auch Remote-Zugriffe müssen den Weg über die DMZ und die Firewall nehmen. Zum Schutz gegen unerkannte Malware werden hier außerdem nur Whitelist-Programme zugelassen.

Die mGuards sind in den Chemieunternehmen seit mehreren Jahren im Einsatz. Sie haben sich im Dauereinsatz ohne Ausfälle als sehr zuverlässig erwiesen. Der Security-Experte bestätigt, dass sich die Strategie mit getrennten Firewalls (DMZ) bewährt hat: „Die Akzeptanz dieses Systems bei den Produktionsbereichen ist gut. So hat es im Bereich Automation Security keine Sicherheitsvorfälle gegeben. Bei einem akzeptablen Preis-/Leistungsverhältnis kann schnell ein hoher Security-Standard realisiert werden.“

Der Security-Experte bewertet die Zusammenarbeit mit Innominate als sehr gut. Bei der Einführung des Systems hat sich das Schulungsangebot als gute Unterstützung erwiesen. Er verweist auch auf jährliche Veranstaltungen wie die mGuard User Conference, um über aktuelle Entwicklungen auf dem Laufenden zu bleiben und Erfahrungen auszutauschen.

.jpg)