Vor dem Hintergrund der stetig steigenden Gefährdungssituation ist es unvermeidlich, für jede Automatisierungslösung ein angemessenes Schutzniveau zu bestimmen, das es dann zu erreichen und aufrechtzuerhalten gilt. Dieser Anspruch ist nicht trivial und zudem gibt es keine klare Definition, welche Passagen aus den verschiedenen Gesetzen, Normen und Standards als Grundlage genutzt werden können. Deshalb haben sich auch internationale Gremien und Organisationen mit dem Thema Security beschäftigt. Beispielsweise hat die International Society of Automation (ISA) mit „ISA99: Security for Industrial Automation and Control Systems“ bereits einen vom American National Standards Institute (ANSI) im Jahr 2007 bestätigten Standard veröffentlicht. Dieser wurde bis 2009 überarbeitet sowie ergänzt und dient als Grundlage für den in 2010 von der International Electrotechnical Commission (ICE) aufgenommenen Standard, der IEC 62443.

Zusammensetzung aus vier Teilbereichen

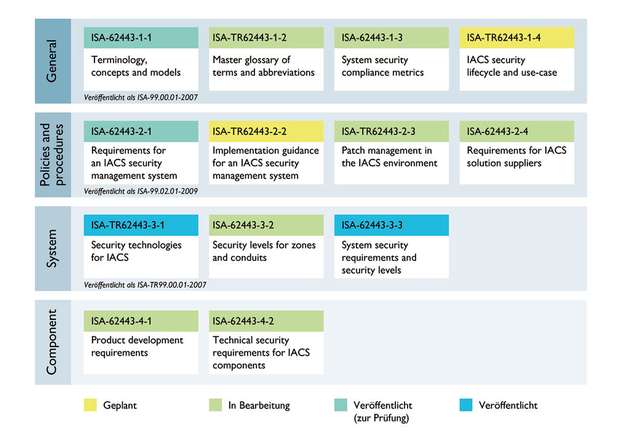

Die IEC 62443 fokussiert sich auf die IT-Sicherheit sogenannter Industrial Automation and Control Systems (IACS), die für den sicheren und zuverlässigen Betrieb von automatisierten Anlagen oder Infrastrukturen erforderlich sind. Ein wichtiger Grund, weshalb die IEC-Mitglieder den Standard ausgearbeitet haben, liegt in der Verbreitung von Stuxnet. Dabei handelt es sich um die erste Malware, die mit der Absicht geschrieben wurde, gezielt Steuerungssysteme zu gefährden und industrielle Prozesse zu sabotieren. Die Ersteller nutzten dazu vier Zero-Day-Sicherheitslücken in Windows aus. Stuxnet verbreitete sich via USB-Stick über die Computer der Servicetechniker oder das Netzwerk. Das Schadprogramm griff die industriellen Steuerungen direkt an und veränderte unterschiedliche Variablen der Programmierung, was vom Betreiber nicht zu erkennen war. Die aus dem Computerwurm entstandene Normenfamilie IEC 62443 betrachtet vier Konzepte: die grundlegenden Anforderungen, Zonen und Conduits, die Security Level sowie den Security-Lebenszyklus. Die Konzepte spiegeln sich in den vier Teilen wieder, aus denen sich die Norm zusammensetzt: General Information, Policies & Procedures, System und Component. Jeder der Teile gliedert sich wiederum in Unterpunkte. Die Nomenklatur lautet daher „IEC 62443-Teil-Unterpunkt“, also beispielsweise IEC 62443-3-1 für den Teil „System“ und den Unterpunkt „Security Technologies for IACS“.

Definition eines Management-Systems

Der erste Teil „General Information“ vermittelt grundlegende Informationen über den Standard und erläutert die zugrunde liegenden Begrifflichkeiten und Ansätze. Im zweiten Teil „Policies & Procedures“ geht es um die Definition eines Management-Systems für die IT-Security im industriellen Umfeld. Die Umsetzung im Bereich der Büroanwendungen wird bereits durch die ISO 27000 geregelt. Da die IT-Security als ganzheitlicher und übergreifender Ansatz aufgefasst werden muss, sollten die Prozesse und Richtlinien beider Welten auf die gleiche Basis zurückgreifen. Deshalb kann es sich bei dem geforderten Management-System um das schon aus der ISO 27001 bekannte Information Security Management System (ISMS) handeln.

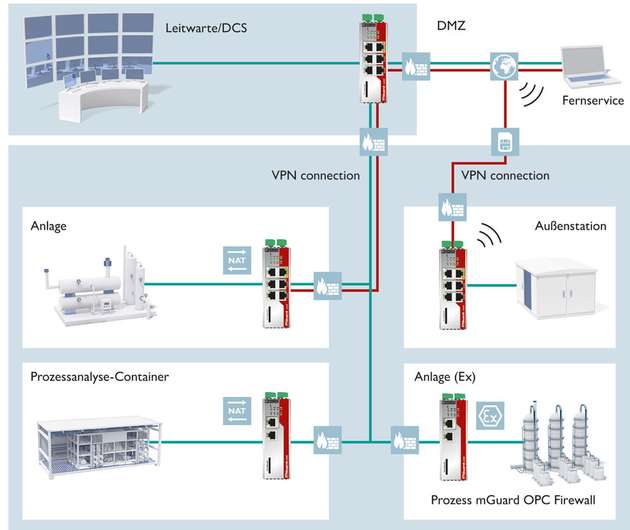

In diesem Zusammenhang ist es wichtig, dass ein kontinuierlicher Verbesserungsprozess sichergestellt ist. Die Risiken und Vorgaben für Prozesse und Organisationen müssen also wiederkehrend überprüft und unter Umständen optimiert werden. Das ISMS kann durch ein Security Information and Event Management (SIEM) unterstützt werden, das sich auf die industriellen Bedürfnisse anpassen lässt. Unter dem SIEM ist eine zentrale Sammelstelle für Security-relevante Ereignisse (Security Events) in einer industriellen Anlage zu verstehen. Dazu erkennt das SIEM die Events durch eigene Sensoren oder verwendet externe Melder. Als Beispiel für einen externen Melder seien die Security Appliances FL mGuard von Phoenix Contact genannt, die Events ihrer Firewall beispielsweise direkt an ein SIEM-System wie dem QRadar von IBM senden können. Das SIEM-System verarbeitet die Events und leitet nachgelagerte Schritte und Prozesse ein, zum Beispiel unterschiedliche Alarmierungen.

Trennung auf der Netzwerk-Ebene

Der dritte Teil „System“ der IEC 62443 konzentriert sich auf die Richtlinien und Vorgaben der IT-Security für alle industriellen Steuerungs- und Leittechniken. Diese werden hier als „Industrial Automation and Control Systems (IACS)“ bezeichnet. Sie dienen der Steuerung von Prozessen oder kompletter Produktionsstraßen und bestehen aus verschiedenen Komponenten, wie Steuerungen, Feldbussystemen und Sensoren, aber auch Applikationen. Die wesentlichen Inhalte des Teils „System“ finden sich in 3-2 „Zones and Conduits“ sowie in 3-3 „Security Level“.

Unter dem Unterpunkt „Zones and Conduits“ ist die Einführung einer logischen oder physikalischen Trennung auf der Netzwerkebene zu verstehen. Unterschiedliche Anlagen müssen somit nicht nur voneinander separiert, sondern zudem geschützt sein. Allerdings ist weiterhin eine Verbindung zwischen ihnen notwendig, um einen Datenaustausch zwischen ihren Komponenten zu ermöglichen. Dabei darf es lediglich ausgewählte Kommunikationskanäle geben, die abgesichert und folglich kontrolliert werden können. Als sinnvoll erweist sich der Einsatz von Firewalls und Routern, die das Netzwerk gleichzeitig segmentieren, schützen und überprüfen. Die Security Appliances FL mGuard zeichnen sich hier durch vielfältige Anwendungsoptionen aus.

Festlegung verschiedener Security-Level

Aufgrund der verschiedenen Security-Lösungen, die zur Erfüllung eines bestimmten Schutzbedarfs genutzt werden können, möchte die IEC 62443 das Schutzniveau einer Anlage transparenter darstellen. Daher wird im Unterpunkt 3-3 das Konzept der so genannten Security Level (SL) definiert, die dem Ansatz der Safety Integrity Level (SIL) für die funktionale Sicherheit ähneln. Die Security Level beginnen mit dem SL1, der gegen ungewollten und nur zufälligen Missbrauch absichert, und enden mit dem SL4. Der SL4 beschreibt einen bereits kriminellen Missbrauch, der ein System mit hoher Energie sowie unter Verwendung speziell entwickelter Methoden und umfangreicher Ressourcen kompromittiert oder ausnutzt.

Da sich die meisten Unternehmen auf ihr Kerngeschäft fokussieren, verfügen sie oftmals lediglich über geringes Wissen hinsichtlich der Cyber-Security und noch weniger Expertise in Bezug auf aktuelle Normen und Standards. Deshalb bietet Phoenix Contact den Betreibern und Herstellern von Maschinen und Anlagen maßgeschneiderte Lösungen zur Erhöhung der Sicherheit in industriellen Netzwerk-Infrastrukturen. Die Security-Experten unterstützen bei der Analyse und Bewertung vorhandener Infrastrukturen. Ferner entwickeln sie Security-Konzepte zum Schutz der Systeme gemäß IEC 62443 und implementieren diese dann fachgerecht. Somit ist sichergestellt, dass alle Systeme weiterhin reibungslos miteinander funktionieren und sich Ausfallzeiten durch unbefugte Zugriffe minimieren.

Fazit

Die IEC 62443 etabliert sich als zukünftige, international gültige Security-Norm im industriellen Umfeld und kann folglich als einheitliche Sprache angesehen werden. Egal ob Hersteller, Lieferant oder Betreiber: Der Standard vermittelt sämtlichen Akteuren das gleiche Verständnis im Hinblick auf die Umsetzung von Cyber-Security, das sie auf die entsprechenden Produkte und Lösungen anwenden können.