Die Transformation der Fertigungssysteme hin zur Industrie 4.0 ist im Gang: Seit Jahren wurden erhebliche Investitionen in die Entwicklung „intelligenter“ Fertigungssysteme getätigt. Sie sind und werden in der Lage sein, in Echtzeit auf Veränderungen der Kundenanforderungen sowie der Bedingungen in der Lieferkette und in der Fabrik beziehungsweise Produktionsstätte selbst zu reagieren.

Intelligente Fertigungssysteme sind eine Schlüsselkomponente des umfassenderen Vorstoßes in Richtung Industrie 4.0 und beruhen auf der Schaffung einer Brücke zwischen digitalen und physischen Umgebungen durch Technologien des Internets der Dinge, verbunden mit Verbesserungen dieser digitalen Umgebungen durch den verstärkten Einsatz von Cloud-Systemen, Big Data-Analyse und Konzepten des maschinellen Lernens.

Betriebssysteme als Angriffspunkt

Diese einzelnen Technologien befinden sich zwar schon seit einiger Zeit in der Entwicklung, aber ihre Integration mit industriellen Systemen führt zu neuen Herausforderungen und auch zu potenziellen Gefahren. UPS, PLCs und Roboter, sie alle sind IIoT-Geräte und damit Teil des IT/OT-Netzwerks. Sie alle müssen geschützt und dafür zunächst an zentraler Stelle als IIoT erkannt und danach klassifiziert und segmentiert werden.

Ein primärer Angriffsvektor für Cyberkriminelle stellt unter anderem das Betriebssystem dieser Geräte dar. Auf 59 Prozent der im Produktionsbereich eingesetzten Geräte wird als Betriebssystem Windows eingesetzt. PLCs gehören daher auch zu den 10 Devices, die im „Annual Connected Enterprise Report“ von Forescout als am gefährdetsten eingestuft wurden.

Die Integration komplexer intelligenter Fertigungstechnologien erhöht massiv die Möglichkeiten für Angreifer, die auf Industriespionage und Sabotage abzielen. Die möglichen Folgen dieser Angriffe reichen von wirtschaftlichen Schäden und Produktionsausfällen über Gefährdungen von Menschenleben bis hin zu katastrophalen landesweiten Auswirkungen, beispielsweise bei einem Stromausfall oder einer Beschädigung einer Gaspipeline.

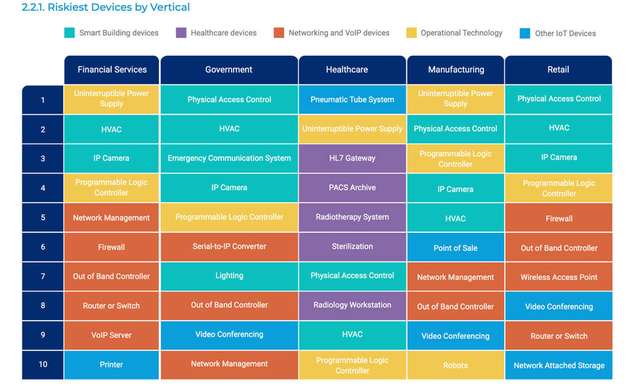

Die Abbildung 1 zeigt die risikoreichsten IoT-Devices branchenübergreifend auf. Bei der Betrachtung fällt auf, dass lediglich drei Geräte unter OT-Systeme fallen: Geräte für die unterbrechungsfreie Stromversorgung, PLCs und Roboter.

In der Produktion tauchen sie als zwei der drei kritischsten IoT beziehungsweise IIoT auf. Dies ist der Fall, da sie grundlegend für die Steuerung (im Falle von PLCs) und Ausführung (im Falle von Robotern) von Fertigungsprozessen sind. Die potenziellen Auswirkungen von korrumpierten OT-Geräten in der Fertigung ist sehr hoch. Das Problem ist, dass destruktive Angriffe auf industrielle Prozesse immer häufiger vorkommen.

Cyber-Risiken, welche von IIoT-Sicherheitsvorfällen ausgehen

Der Einsatz von IIoT beispielsweise zur Fernüberwachung und -verwaltung bietet zahlreiche Vorteile, birgt jedoch auch erhebliche Risiken. Um effektiv verwaltet werden zu können, müssen die IIoT-Sensoren mit dem Internet verbunden sein. Daher macht jede Unsicherheit im IIoT-Sensor diesen für einen Cyber-Angriff anfällig.

Zusätzlich zu den IIoT werden in Produktionsumgebungen auch viele IoT eingesetzt, oftmals, ohne dass sie von der OT- oder IT-Abteilung überwacht werden. Beispiele dafür sind intelligente Glühbirnen, die Gebäudeautomatisierung oder moderne Belüftungs- beziehungsweise Kühlanlagen.

Darüber hinaus neigen IoT-Geräte generell dazu, besonders in der Einführungsphase extrem unsicher zu sein. Hersteller von IoT-Geräten geben der Zeit bis zur Markteinführung oft den Vorrang vor der Sicherheit, was zu einem Markt führt, der von unsicheren, mit dem Internet verbundenen Geräten überschwemmt wird, dies gilt in abgeschwächter Form auch für IIoT.

Die Verwundbarkeit von IoT wurde durch den Mirai-Botnet-Angriff aufgezeigt, bei dem Hunderttausende unsicherer IoT-Geräte unter Verwendung einer Liste von 61 Standardpasswörtern kompromittiert wurden. Standard-Benutzernamen und -Passwörter sind in der IT schon immer ein massives Problem gewesen.

Heutzutage hat die Benutzerfreundlichkeit, die das Internet der Dinge umhüllt, das Problem nur noch größer gemacht. Das Botnetz Mirai basierte dabei ebenfalls auf IoT-Technologie. Mirai scannt nach Telnet und versucht dann mit den untenstehenden Zugangsdaten einen Brute-Force-Zugriff auf das Gerät zu erzwingen. Das kann eine Kamera, ein DVR, ein Router oder eine andere angeschlossene Hardware sein.

In der Spitze waren allein durch das Telnet-Scannen fast 400.000 Geräte an das Mirai Botnetz angeschlossen. Nach dem Angriff auf den US-amerikanischen IT-Sicherheitsblogger Brian Krebs schrumpfte diese Zahl auf etwa 300.000, da die ISPs versuchten, den leicht zu erlangenden Zugang zu korrigieren. Die aufgezeigten Sicherheitsdefizite können zu erheblichen Bedrohungen für Organisationen führen.

Fazit

Der erste Schritt bei der Absicherung des IIoT besteht für ein Unternehmen darin, einfach zu verstehen, welche Geräte mit seinem Netzwerk verbunden sind. Es ist schockierend, wie viele Organisationen keinen einfachen Zugang zu diesen Informationen haben. Um Sicherheitsrisiken durch unsichere IIoT-Geräte zu minimieren, sollten Unternehmen zuerst alle Devices in ihrem Netzwerk inventarisieren.

Zusätzlich helfen Kontrollen, das Risiko zu minimieren und Patch-Updates zu priorisieren. Segmentierung, Isolierung und Kontrolle des Netzwerkzugriffs für gefährdete Geräte tragen zusätzlich zur Risikominderung bei. Automatische Alarme zur Information von IT-Sicherheitsabteilungen und Incident Response-Teams helfen dabei, die Spreu vom Weizen zu trennen und die wichtigsten Sicherheitsvorfälle frühzeitig zu erkennen.