Die Zeiten waren nie herausfordernder als jetzt: Die Arbeitswelt und deren Bedingungen, das Verhalten der Menschen – vieles hat sich grundlegend geändert. Zahlreiche Unternehmen und Personen haben neue Möglichkeiten der Kommunikation für sich entdeckt. Von dieser Entwicklung sind auch die industriellen Komponenten und Systeme betroffen.

Das bedeutet unter anderem, dass die Erbringung von Dienstleistungen direkt vor Ort, zum Beispiel an einer Maschine oder einem System, nicht mehr ohne weiteres umsetzbar ist. Hier steht natürlich weiterhin die Stabilität, Leistungsfähigkeit und Verfügbarkeit des jeweiligen Systems im Vordergrund. Umso wichtiger ist es, ein entsprechendes Netzwerkmanagement zu haben, das dem Anwender einen Überblick über seine Infrastrukturen gibt und deren aktuellen Status anzeigt.

Durch die Überlastung des Datennetzes aufgrund einer Vielzahl gezielter Anfragen können Denial-of-Service-Attacken einzelne Komponenten oder sogar ganze Systeme lahmlegen. Ransomware-Angriffe, die Komponenten und Systeme kompromittieren, sie inhaltlich verändern oder durch Verschlüsselung komplett außer Funktion setzen, sind keine Seltenheit. Sie fokussieren sich nicht mehr nur auf die klassische IT, sondern zunehmend auf industrielle Systeme.

Selbst Fehlfunktionen und -konfigurationen von Geräten können die Stabilität und Leistungsfähigkeit des Netzwerks aus dem Gleichgewicht bringen. So blockiert ein Teilnehmer beispielsweise ganze Bereiche des Netzwerks, weil er dauerhaft Pakete an den falschen Empfänger sendet. Der Grund dafür erweist sich als marginal: eine doppelt vergebene IP-Adresse. Oder die Probleme resultieren aus dem Zeitserver, der allen Echtzeitsystemen die genaue Uhrzeit zur Verfügung stellt, wobei diese nicht bei den Empfängern ankommt, die deshalb nicht synchron arbeiten können.

Segmentieren, Überprüfen und Schützen

Abgesehen von den beschriebenen Schadhandlungen verlangt die Datenschutz-Grundverordnung (DSGVO) ebenfalls, dass auf die Transparenz der Daten geachtet werden muss. Denn neben technischen, unpersönlichen Informationen fallen auch personenbezogene Daten an. So umfasst beispielsweise eine IP-Adresse bereits einen Personen- oder Unternehmensbezug. Maschinendaten enthalten oft Kennnummern, Standortdaten oder andere eindeutige Merkmale, die sich auf Personen – etwa den Maschinenführer – beziehen lassen.

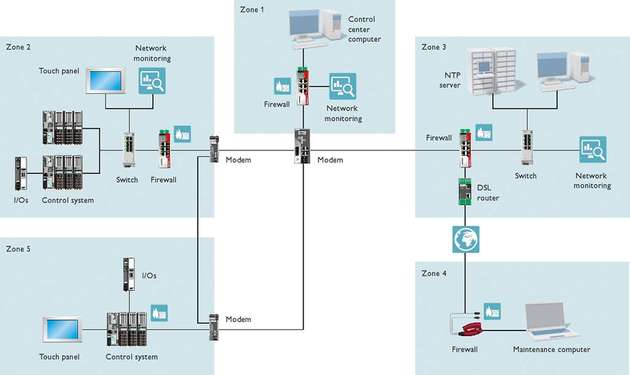

Die sich immer weiter verbreitende industrielle Norm für Cybersicherheit IEC 62443 greift das Thema Transparenz in ihrer Beschreibung der „Zones and Conduits“ ebenso auf, indem sie eine logische oder physikalische Trennung auf der Netzwerkebene einführt. Trotz des Schutzes und der Separierung der unterschiedlichen Anlagen muss jedoch größtenteils weiterhin eine Verbindung zwischen ihnen sichergestellt sein, um einen Datenaustausch zwischen ihren Komponenten zu ermöglichen.

Dabei darf es lediglich ausgewählte Kommunikationskanäle geben, die abgesichert und folglich kontrolliert werden können. Als sinnvoll erweist sich der Einsatz von Firewalls und Routern, die das Netzwerk gleichzeitig segmentieren, schützen und überprüfen. Die Security Appliances FL mGuard von Phoenix Contact zeichnen sich hier durch vielfältige Anwendungsoptionen aus.

Visualisierung über Asset-Management-Systeme

Damit ein Netzwerk wirkungsvoll abgesichert werden kann, muss der Betreiber zuerst einmal wissen, welche Teilnehmer dort vorhanden sein sollen und wer davon tatsächlich an der Kommunikation teilnimmt. Wenn überhaupt, dann arbeiten viele Unternehmen händisch mit Exceltabellen, was ein erster Schritt und besser ist, als gar keine Übersicht über das Netzwerk zu haben.

Allerdings stellen sich derartige Tabellen als statisch heraus. Sinnvoller zeigt sich die Verwendung von Asset-

Management-Systemen. Sie lassen sich ebenfalls mit Daten füllen, erstellen bestenfalls aufgrund einer passiven oder teilweise sogar aktiven Analyse der Netzwerkteilnehmer eine Übersicht und erkennen überdies Details der einzelnen Teilnehmer, beispielsweise Betriebssystem, Firmware oder Status.

Solche Tools sind oftmals auch mit einer Schwachstellendatenbank verbunden und können sofort auf Gefahren – etwa eine veraltete Firmware mit Sicherheitslücken – hinweisen. Sofern Komponenten Schnittstellen zur Verfügung stellen, wie dies bei einem managebaren Netzwerkswitch der Fall ist, lässt sich an den Ports bestimmen, welche Teilnehmer an den Switch angeschlossen sind. Sollte sich darunter ein unautorisiertes Gerät befinden, kann der entsprechende Port gegebenenfalls deaktiviert werden.

Mit einem solchen Asset-Management-System sind zahlreiche weitere Funktionen umsetzbar. Wie die Bezeichnung bereits impliziert, verwaltet das Tool die Assets – und das durchaus vollumfänglich inklusive einer visuellen Darstellung der gesamten Netzwerkinfrastruktur.

Datenverkehranalyse über Anomalieerkennung

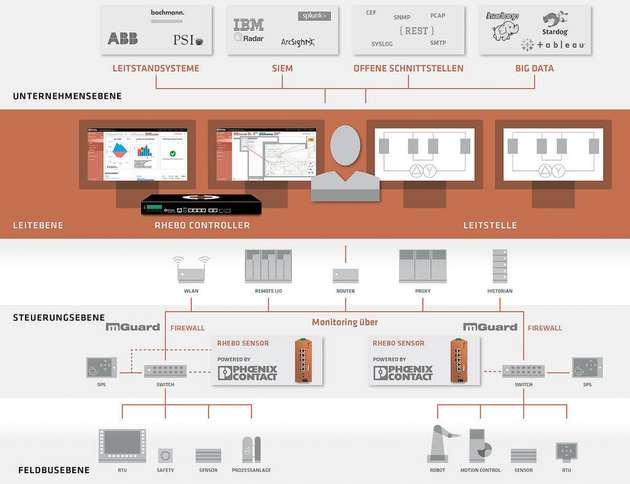

Nachdem das Netzwerk durch Router segmentiert worden ist, Firewalls den Verkehr kontrollieren und die Nutzung eines Asset-Management-Systems einen genauen Überblick über die Teilnehmer gibt, stellt die Analyse des Inhalts des Datenverkehrs den letzten Baustein im Hinblick auf eine umfassende Transparenz dar.

Unter dem Begriff „Anomalie“ sind Ereignisse zu verstehen, die so normalerweise nicht vorkommen sollten, also Unregelmäßigkeiten. Häufig wird mit der Bezeichnung etwas Negatives in Verbindung gebracht, zum Beispiel der Angriff eines Hackers oder eine sich verbreitende Ransomware. Das muss jedoch nicht immer der Fall sein, denn eine Fehlfunktion oder -konfiguration bedeutet ebenfalls eine Abweichung vom Normalzustand.

Die Software zur Anomalieerkennung greift den Verkehr über im Netzwerk installierte Sensoren ab und untersucht ihn bis zum wirklichen Datenstrom, der sogenannten Payload. An sich wird ermittelt, ob das verwendete Protokoll den Spezifikationen entspricht, folglich beispielsweise in einem Modbus-Paket auch Modbus übertragen wird. Diese Prüfung funktioniert ebenso mit vielen anderen Industrie- sowie klassischen IT-Protokollen.

Am Beispiel des Modbus-Pakets kann etwa als Anomalie gelten, dass eine Servicestation stets einen Lesebefehl an eine Steuerung weiterleitet. Plötzlich erfolgt die Übertragung eines Schreibbefehls, was eine Anomalie darstellt, die das System erkennt. Ein solcher Befehl kann gewollt sein, unter Umständen allerdings von einer auf IACS-Komponenten (Industrial Automation and Control System) ausgerichteten Schadsoftware kommen, die ihr Unwesen treibt.

Durch die Analyse des Datenverkehrs lernt das System darüber hinaus, wer überhaupt mit wem Daten austauscht, und kann daraus eine umfassende Echtzeitvisualisierung des kommunizierenden Netzwerks erstellen. In diesem Zusammenhang lassen sich ebenfalls beim Asset-Management-System Schwachstellen in Komponenten und Protokollen mit vorhandenen Datenbanken abgleichen und Handlungsempfehlungen geben – ein kleines, eher passives Asset-Management.

Transparenz schafft Sicherheit

Da die Netze und Zugriffe immer komplexer werden, erweist sich Transparenz als wichtiger denn je. Dabei ist es elementar zu wissen, welche Teilnehmer im Netzwerk aktiv sind und was sie dort machen. Bei allen entsprechenden Lösungen zeigt es sich als Herausforderung, den tatsächlichen Soll- respektive Nullzustand zu definieren.

Der Betreiber muss sich sicher sein, dass sich kein ungewollter Teilnehmer im Netzwerk befindet sowie sämtliche Komponenten richtig konfiguriert sind. Außerdem ist festzulegen, ab welcher Abweichung es sich um eine Anomalie handelt und Alarme generiert werden. Ein Szenario wäre nämlich fatal: Aufgrund einer Flut von angezeigten Anomalien werden diese nicht ernst genommen und ignoriert.

.jpg)