Während das Internet der Dinge weiterwächst, sehen Sicherheitsexperten IoT-Umgebungen als leichtes Angriffsziel für Cyberkriminelle. Um den aktuellen Stand der IoT-Bedrohungslandschaft zu bewerten, analysierte Unit 42, das Forschungsteam von Palo Alto Networks, IoT-Sicherheitsvorfälle in den Jahren 2018 und 2019.

Die Forscher stellten fest, dass die allgemeine Sicherheitslage bei IoT-Geräten schlechter wird. Unternehmen werden dadurch anfällig für neue gezielte IoT-Malware sowie für ältere Bedrohungen, die eigentlich schon abgehakt wurden. Der IoT Threat Report 2020 von Unit 42 beschreibt das Ausmaß der IoT-Bedrohungslandschaft, welche IoT-Geräte am anfälligsten sind und die wichtigsten IoT-Bedrohungen. Ebenso geben die Sicherheitsforscher Empfehlungen ab, wie Unternehmen das Risiko sicher in den Griff bekommen können.

Unverschlüsselter Datenverkehr, nicht gepatchte Geräte und veraltete Protokolle

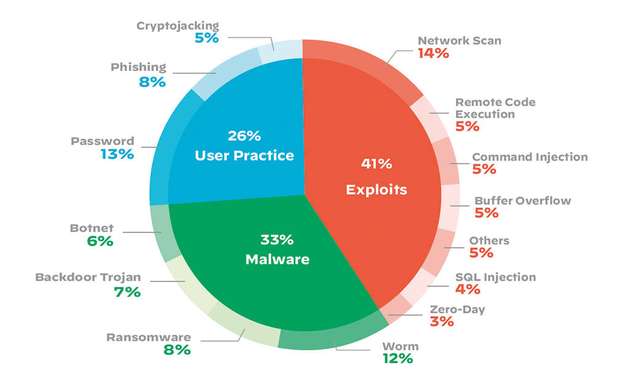

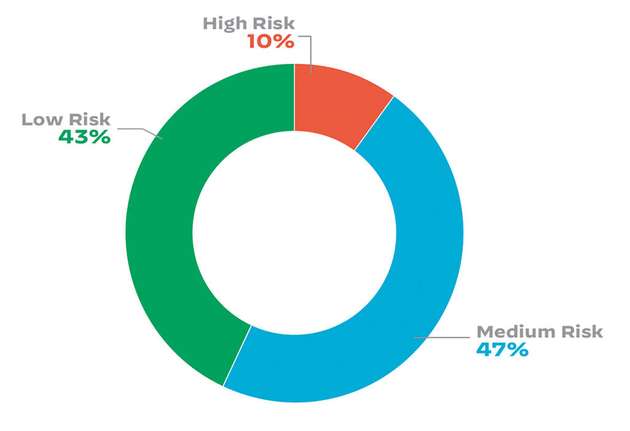

Laut der Studie von Palo Alto Networks sind 57 Prozent der IoT-Geräte anfällig für Angriffe mittlerer oder hoher Schwere, was das IoT zu einer leichten Beute für Angreifer macht. 98 Prozent des gesamten IoT-Geräteverkehrs sind unverschlüsselt, wodurch prozesskritische Daten im Netzwerk offengelegt werden.

Angreifer, die die erste Verteidigungslinie erfolgreich umgangen haben – am häufigsten durch Phishing-Angriffe – und eine Command-and-Control-Struktur (C2) eingerichtet haben, sind in der Lage, unverschlüsselten Netzwerkverkehr abzuhören. Aufgrund des allgemein niedrigen Patch-Levels von IoT-Geräten sind die häufigsten Angriffe Exploits über seit Langem bekannte Schwachstellen und Passwortangriffe mit Standard-Gerätepasswörtern.

IoT-Exploits betreffen oft ältere Betriebssysteme, die keine Sicherheitsupdates mehr erhalten. Das bedeutet, dass alte, bekannte Exploits immer noch eine erhebliche Bedrohung für industrielle Umgebungen darstellen können.

Neben dem Problem mit veralteten Betriebssystemen verzeichneten die Forscher viele Schwachstellen in älteren OT-Protokollen. Im industriellen Umgebungen sind oft ICS/SCADA-spezifische Protokolle wie Modbus, Profinet, OPC oder IPPC gefährdet. Diese Protokolle wurden so konzipiert, dass sie auf Geräten hinter der Firewall ohne große Interferenzen mit anderen Systemen oder Benutzern laufen. Da die Netzwerk-Edge mit dem Übergang zu Cloud-Technologien verschwindet, treffen veraltete OT-Protokolle auf moderne, hochgradig vernetzte Unternehmensumgebungen.

Hacker machen sich die Schwachstellen der OT-Protokolle zunutze und sind in der Lage, kritische Betriebsprozesse zu stören. Die Forscher beobachteten ebenso seitliche Bewegungen der Angreifer im Netzwerk. Möglich machen dies erfolgreiche Phishing-Angriffe, die auf IoT-Systeme im selben Netzwerk abzielen und besonders Schwachstellen aus der Ferne ausnutzen.

Backdooor-Angriffe, Peer-to-Peer-Funktionen und umkämpfte Hosts

Backdoors, die bei früheren Angriffen eingerichtet wurden, werden oft übersehen oder nicht richtig deaktiviert. Dies senkt die Eintrittsbarriere für eine Vielzahl anderer Angriffe.

Ein Beispiel dafür ist die Verbreitung von WannaCry-Ransomware-Angriffen durch Backdoors, die durch frühere Infektionen mit Pebble-Pulser-Malware offengelassen wurden. Angesichts der wachsenden Zahl nicht patchfähiger Geräte, wie zum Beispiel mit Windows 7 als Betriebssystem, erwarten die Forscher nicht, dass sich dieser Trend so schnell umkehrt, wenn die Unternehmen nicht massiv in die Modernisierung ihrer Systeme investieren.

Es gibt zudem eine Entwicklung von Bedrohungen, die auf IoT-Umgebungen durch dezentralisierte Peer-to-Peer-C2-Kommunikation abzielen. Dabei kommunizieren die kompromittierten Geräte – von einem Knoten über eine Serververbindung gesteuert – im lokalen Netzwerk miteinander. Dadurch können Angreifer die Verbindungen zur Außenwelt minimieren und auch ohne Internetverbindung operieren. Schwachstellen in IoT-Geräten mit Cloud-Verbindung, wie etwa Sicherheitskameras mit Fernüberwachungsfunktionen, ermöglichen es Angreifern, Firewalls zu umgehen und auf private Netzwerke zuzugreifen.

Ein weiterer Trend ist, dass Malware versucht, andere Malware auf einem IoT-Gerät zu entfernen. Cyberkriminelle liefern sich mitunter einen Kampf um die verwundbaren Geräte. Dies könnte eine Antwort auf beschränkte Hardware-Ressourcen sein, da die Gerätehersteller die Hardwarekapazität in ihren speziell angefertigten Boards minimieren, um den Energieverbrauch und die Verkaufspreise zu senken.

Durchgesickerter IoT-Malware-Code führt zu neuen Varianten

Die Malware Mirai beispielsweise verwandelt Linux-basierte IoT-Geräte in ferngesteuerte Bots, die als Teil eines Botnets bei groß angelegten Netzwerkangriffen eingesetzt werden können. Sie zielt in erster Linie auf Online-Konsumgeräte wie IP-Kameras und Home-Router ab. Bereits 2016 machte ein massiver DDoS-Angriff, der von einem Mirai-Botnet ausgelöst wurde, einen Großteil des Internets an der Ostküste der USA unzugänglich. Die Sicherheitsbehörden befürchteten zunächst, dass dieser großangelegte Angriff das Werk eines feindlichen Nationalstaates war.

Mittlerweile ist Mirai weitverbreitet. Das Durchsickern des Quellcodes des IoT-Botnetzes Mirai hat im vergangenen Jahr die Entstehung zahlreicher neuer Mirai-Varianten begünstigt. Malware-Entwickler haben diese Varianten auf ähnliche Weise gebaut, wie Open-Source-Entwickler neue Code-Versionen aus der Arbeit der anderen Entwickler abspalten. Nun ist Mirai zu einem Framework angewachsen, dem Entwickler neue Geräte-Exploits als weitere Varianten hinzufügen können.

Mangelnde Sichtbarkeit von getrennten IT- und OT-Umgebungen

Die meisten Unternehmen verwalten IT und OT durch separate Teams mit getrennten Prozessen und Werkzeugen. Während sich die IT auf die IT-Assets von etwa Computern, Netzwerkausrüstung und Druckern konzentriert, ist das OT-Team für Nicht-IT-Assets wie industrielle Steuerungen und Sicherheitskameras zuständig. Diese Teams haben unterschiedliche Möglichkeiten, die Sicherheit der Geräte zu gewährleisten.

Die IT ist aufgrund der schnelleren Entwicklung gegenüber der OT, die jahrzehntelang getrennt betrieben wurde und ohne Internetanbindung auskam, sicherheitstechnisch im Vorteil. Mit der zunehmenden IoT-Vernetzung werden bewährte, aber veraltete OT-Komponenten nun den Bedrohungen aus dem Internet meist schutzlos ausgesetzt. Derartige Umgebungen sind weit entfernt von einem effektiven Sicherheitsmanagement.

Als Mindestanforderung für grundlegende Sicherheit sollten bei allen IoT-Geräten nach Möglichkeit die neuesten Patches aufgespielt werden. Ebenfalls eine sinnvolle Maßnahme ist die Segmentierung von IoT-Geräten in VLANs, damit Angreifer sich nicht seitlich in der Netzwerkumgebung vorantasten können.

Ganzheitliches IoT-Sicherheitsmanagement erfordert Cloud-basierte Überwachung

Der Einsatz von herkömmlichen Endpunkt- und Netzwerksicherheitslösungen mag naheliegend erscheinen, wird der IoT-Sicherheit jedoch nur unzureichend gerecht. Endpunktschutzsysteme sind für Computer, Tablets und Smartphones mit der Fähigkeit zur Ausführung von Agenten konzipiert. Auf IoT-Geräten laufen aber oft benutzerdefinierte oder veraltete Betriebssysteme, die keine Agenten unterstützen.

Folglich sehen gängige IT-Sicherheitslösungen IoT-Geräte als unbekannte Endpunkte. Der spezifische Gerätetyp, sein Risikoprofil und sein erwartetes Verhalten bleiben im Dunklen. Ebenso können netzwerkbasierte Cybersicherheitssysteme mit dem Netzwerk verbundene Endpunkte zwar identifizieren, sind jedoch selten in der Lage, IoT-Geräte effektiv zu schützen.

Die Erfassung von Geräten nur anhand von IT-typischen Merkmalen, wie IP-Adressen und Betriebssystemen, sofern bekannt, ist für die IoT-Sicherheit nicht zielführend. Nur durch die exakte Identifizierung aller IoT-Gerätetypen können Sicherheitssysteme das Geräteverhalten im Kontext industrieller Prozesse verfolgen.

Ein ganzheitliches IoT-Sicherheitsmanagement erfordert daher eine intelligente Cloud-basierte Überwachung der gesamten IoT-Umgebung. Eine zeitgemäße Sicherheitsbetriebsplattform nutzt auf KI und maschinellem Lernen basierende Erkennungsmethoden, um Bedrohungen sichtbar zu machen.