Die industrielle Automatisierungstechnik befindet sich in einer Phase des Wandels – nicht nur aufgrund der durch die Vision der vierten industriellen Revolution (Industrie 4.0) angestrebten zunehmenden Vernetzung. Im Kontext der klassischen Automatisierungspyramide ist der Wandel durch eine zunehmende Durchlässigkeit der einzelnen Ebenen gekennzeichnet. Diese Durchlässigkeit ist erforderlich, um netzwerkübergreifend Produktionsdaten von Maschinen und Parameterdaten einzelner Geräte abzurufen und durch überlagerte Management-Systeme zu verarbeiten. Weitere Anwendungsfälle sind beispielsweise Remote beziehungsweise Smart Maintenance, übersetzt: Fern- respektive intelligente Wartung. Technologien wie Open Platform Communications – Unified Architecture (OPC UA) treiben die horizontale und vertikale Integration voran.

Der Notwendigkeit der weitreichenden Vernetzung steht die in nur eingeschränktem Maße vorhandene Resilienz der Automatisierungskomponenten gegenüber Angriffen und unbefugten Zugriffen entgegen. Ursächlich hierfür ist, dass die Komponenten in der Vergangenheit nicht mit dem Fokus auf Aspekte der Informationssicherheit, sondern mit dem Fokus auf funktionalen Kriterien wie Koordination von Maschinenabläufen oder Bewegungsvorgängen beziehungsweise nicht-funktionalen Kriterien wie Echtzeit-Datenübertragung entwickelt wurden. Aspekte der Informationssicherheit wären zum Beispiel eine Verschlüsselung der Daten auf dem Übertragungsweg oder einem wirksamen Zugriffsschutz. Dementsprechend birgt die Anbindung der Komponenten an die Netzwerkinfrastruktur hohe Risiken.

Zur Risikominimierung kommt daher in der Regel das Prinzip der Netzwerksegmentierung, gewöhnlich realisiert durch Security-Anwendungen wie Firewalls, zum Einsatz. Dies führt jedoch einerseits zum Anstieg von Komplexität und Administrationsaufwand, andererseits erhöhen zusätzliche Geräte die Angriffsfläche. Mittel- und langfristig führt kein Weg an Geräten vorbei, welche bereits grundlegende Sicherheitsmechanismen integrieren und dem Anwender in einfach nutzbarer Form zur Verfügung stellen. Hierfür sind neue Konzepte zum Gestalten und Entwickeln von Automatisierungskomponenten nötig.

Funktionalitäten für Informationssicherheit

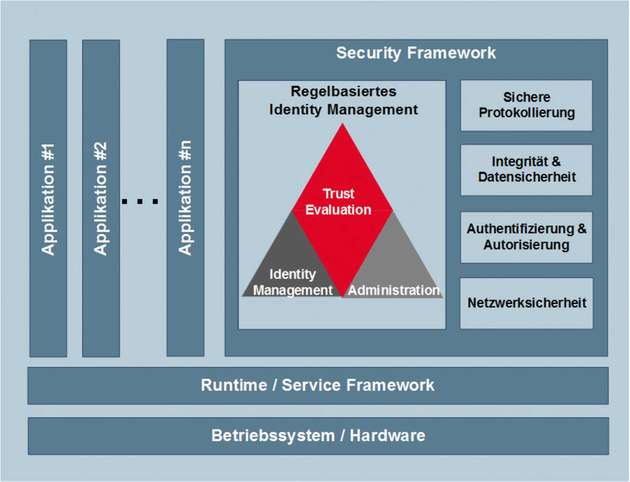

Ein „klassisches“ Automatisierungssystem besteht im Wesentlichen aus folgenden Komponenten: Applikationen und Dienste wie SPS-Applikationen, Motion- und Robotik-Funktionsbausteine, OPC UA, einem Runtime/Service Framework, unter welchem die Applikationen ausgeführt werden, sowie dem unterlagerten Betriebssystem. Die Ausführung erfolgt auf einer spezifischen Hardwareplattform, zum Beispiel einem eingebetteten Gerät. Eine Automatisierungskomponente, welche den Anforderungen der Informationssicherheit in einem Industrie-4.0-Szenario genügen soll, muss darüber hinaus zusätzliche Funktionalität zur Verfügung stellen. Konkret handelt es sich dabei um:

Integrität und Datensicherheit: Sensible Daten, etwa das Know-how des Anlagenbetreibers in Form von Algorithmen und Teileprogrammen, müssen durch adäquate technische Mechanismen vor unbefugtem Zugriff geschützt werden. Dies gilt ebenfalls für Lizenzinformationen und kryptographische Schlüssel. Eine mögliche technische Maßnahme ist der Einsatz eines sicheren Speichers, zum Beispiel in Form eines Trusted Platform Module (TPM).

Sichere Protokollierung: Sicherheitsrelevante Ereignisse, etwa der Versuch der unbefugten Manipulation von Daten und Parametern oder fehlgeschlagene Login-Versuche, müssen fälschungssicher protokolliert werden. Dies kann durch die Anbindung an externe Monitoring-Systeme, wie sie bereits heute im Umfeld klassischer IT-Netzwerke zum Einsatz kommen, realisiert werden.

Authentifizierung und Autorisierung: Um den Zugriffsschutz von Parametern und Daten wirksam durchzusetzen, sind applikationsübergreifende Mechanismen zur Benutzer- und Rechteverwaltung notwendig. Automatisierungskomponenten müssen mit geräteindividuellen Zugangsdaten statt geräteübergreifenden Standard-Zugangsdaten ausgestattet sein.

Netzwerksicherheit: Datentelegramme sind sicher, das heißt, vor Manipulation und unbefugtem Mitlesen geschützt, zu übertragen. Hierfür bedarf es Mechanismen, mittels derer ein sicherer Kommunikationskanal zwischen den Kommunikationspartnern aufgebaut werden kann.

Ein Framework, welches als Schablone zum Entwickeln sicherer Automatisierungssysteme dient, muss dementsprechende Funktionalität vorsehen. Die Bereitstellung der Funktionalität, zum Beispiel in Form von Bausteinen oder Modulen, stellt jedoch nur eine Grundvoraussetzung dar. Insbesondere die Konfiguration der Security-Parameter, konkret die Verwaltung von Entitäten und deren Berechtigungen, das heißt, das Management von Nutzern, Gruppen und Rollen, stellt sich in der Regel als komplex und aufwändig dar. Deshalb wird es häufig vernachlässigt. Das führt auch heute noch dazu, dass eine Vielzahl an Geräten mit – nicht änderbaren oder nach der Inbetriebnahme nicht geänderten – Standard-Zugangskonten mit Zugangsdaten ausgestattet sind, deren Bekanntwerden hohe Risiken birgt. Um die Komplexität und den manuellen Aufwand auf Anwenderseite zu minimieren, ist ein Mechanismus erforderlich, der – auf Basis der beschriebenen Grundfunktionalität – die Authentifizierung und Autorisierung durch eine regelbasierte Entscheidungsfindung automatisiert.

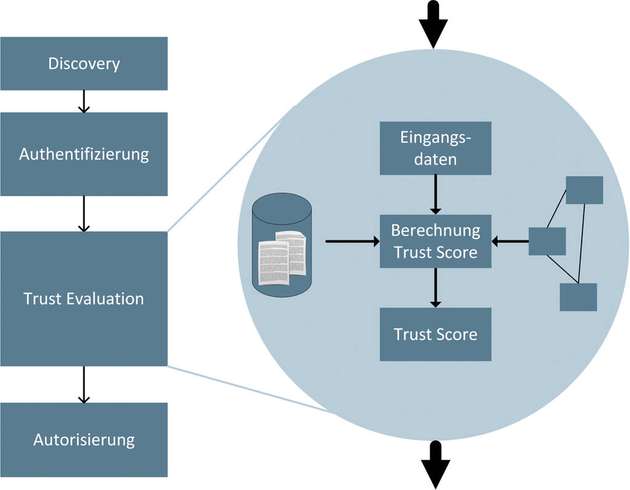

Zugriffsberechtigungen dynamisch erteilen

Dies lässt sich erreichen, indem Zugriffsberechtigungen nicht auf Basis starrer oder vorgegebener Zugangskonten, sondern dynamisch erteilt werden. Konkret bedeutet das: Wird ein Automatisierungsgerät in ein Netzwerk eingebracht, so teilt es dort die Anwesenheit mittels einer eindeutigen Identität mit und erfragt die weiteren Netzwerkteilnehmer, Discovery genannt. Anschließend fordert es Zugangsberechtigungen zu Ressourcen, Diensten und Daten auf weiteren Geräten an. Diese überprüfen zunächst die Authentizität des Geräts (Authentifizierung), ermitteln einen Vertrauenswert (Trust Evaluation), autorisieren – abhängig von diesem Vertrauenswert – das neue Gerät (Autorisierung) und schalten damit den Zugriff auf Ressourcen frei. Um den Vertrauenswert zu bilden, werden verschiedene Faktoren verwendet: Zum Beispiel das vertrauenswürdige Zertifikat des Geräts oder die Reputation im Netzwerk bei den anderen Netzwerk-Teilnehmern. Auf Basis festgelegter Regeln wird der Vertrauenswert ermittelt und es werden Zugriffsrechte erteilt, eingeschränkt oder entzogen.

Der Mechanismus der regelbasierten Entscheidungsfindung zur automatisierten Authentifizierung und Autorisierung minimiert den manuellen Aufwand zur Verwaltung von Nutzern und Berechtigungen in einem Automatisierungsnetzwerk. Eine Herausforderung stellt der gleichzeitige Einsatz von neuartigen Komponenten mit einem solchen Mechanismus zusammen mit Bestandskomponenten dar. Hier muss entsprechend die Abwärtskompatibilität beachtet werden. Eine Möglichkeit sind vorgeschaltete Adapter für bestehende Systeme, welche diese um die Funktionalität erweitern, wie zum Beispiel Industrie-4.0-Gateways.