Die zunehmende Vernetzung verschiedener Industriebereiche, etwa die Anbindung von Automatisierungssystemen an IT-Netzwerke, birgt viele Chancen. Zugleich erhöht sie das Risiko im Bereich IT-Sicherheit. Die Bedrohungen reichen von Zugriffsverletzungen durch Unbefugte über Spionage und Manipulation von Daten bis hin zu Schäden und Datenverlusten durch Malware. Außerdem müssen Unternehmen mitunter zahlreiche nationale und internationale Normen (wie ISO 27001/IEC 62443) und Vorschriften wie das deutsche IT Sicherheitsgesetz einhalten.

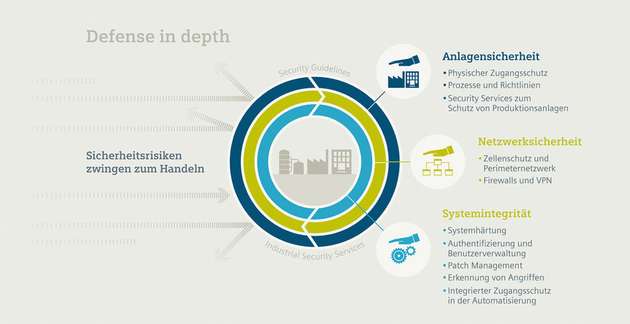

Defense-in-Depth-Strategie als Basis

Bei der Risikominimierung gilt: Die Sicherheitskette eines Unternehmens ist nur so stark wie ihr schwächstes Glied, sei es ein USB-Stick, eine PC-Workstation, ein Smartphone oder gar ein Mitarbeiter. Denn in einer vernetzten Anlage kann sich Schadsoftware im schlimmsten Fall von einer infizierten Komponente auf eine ganze Produktionsanlage ausbreiten. Einzelne Elemente abzusichern, reicht dabei nicht aus. Vielmehr ist ein ganzheitlicher Ansatz nötig. Hier bietet sich die sogenannte Defense-in-Depth-Strategie an, also eine tief gestaffelte Verteidigung, die für Automatisierungssysteme in der IEC 62443 beschrieben ist. Die Grundidee: Eine Reihe von Hürden macht es Angreifern so schwer wie möglich, in ein IT-System einzudringen – wie bei einer Festung mit mehreren Verteidigungsringen.

Zutrittskontrollen und Schulungen: Anlagensicherheit

Die erste Schutzebene betrifft die Anlagensicherheit. Hier geht es darum, den physischen Zugang zu kritischen Anlagenkomponenten zu verhindern. Dabei stellen sich unter anderem folgende Fragen:

Wie wird der Zugang zur Anlage überwacht?

Sind die Serverräume verschlossen und Netzwerkanschlüsse gesichert?

Wer muss oder darf Zugang zu den Systemen haben?

Neben Gebäuden und Räumen sollte unautorisierter physischer Zugriff auch für Leitstände, Schaltschränke, PCs, Switches, LAN-Ports, Controller sowie IO-Systeme unterbunden werden.

Segmentierung und Firewalls: Netzwerksicherheit

Die nächste Ebene setzt bei der grundlegenden Architektur des Systems an. Hier empfiehlt es sich, das Automatisierungssystem in autarke Sicherheitszellen zu unterteilen. Diese halten ihre Funktionalität auch dann aufrecht, wenn die Kommunikation mit anderen Netzwerkbereichen vorübergehend ausfällt. Zudem sollte ein sogenanntes Perimeter-Netzwerk eingerichtet werden. Dieses verhindert einen direkten Zugriff von außen auf das System und erschwert Angreifern das Eindringen. Firewalls und abgesicherte Verbindungen mit VPN-Tunneln sorgen für eine sichere Kommunikation nach außen und zwischen den einzelnen Sicherheitszellen.

Von der Antivirus- bis zur Whitelisting-Software

Im Zentrum der dritten Schutzebene steht die Systemintegrität. Ziel ist es, PC-basierte Systeme sowie die Steuerungsebene zu schützen. Ein wichtiger Hebel ist eine stringente Benutzerverwaltung. Hier sollte das Minimalitätsprinzip gelten. Es stellt sicher, dass Anwender nach erfolgreicher Authentifizierung nur Zugriff auf die Informationen und Anwendungen haben, die sie tatsächlich benötigen. Wichtig ist es zudem, Benutzerkonten ebenso wie Benutzerrechte regelmäßig zu überprüfen, da Bediener über die Zeit andere Aufgaben übernehmen können. Dieses Prinzip gilt auch für PCs und Automatisierungskomponenten: Jede Schnittstelle ist ein potenzielles Einfallstor für Hacker. Hier setzt die Systemhärtung an, bei der unbenutzte Ports oder Laufwerke und unnötige Software entfernt werden. Unnötige Software umfasst Spiele, aber auch nicht benötigte Standardkomponenten wie Mediaplayer oder Office-Programme. Untersuchungen gehen davon aus, dass rund 90 Prozent aller erfolgreichen Attacken auf Schwachstellen basieren, für die bereits ein Patch existiert. Daher ist es unabdingbar, stets Systemupdates einzuspielen. Dieses Vorgehen sollte regelmäßig wiederholt werden.

Den innersten Verteidigungsring bilden Antiviren- oder Whitelisting-Programme zur Erkennung und Bekämpfung von Malware. Sie erkennen Schadsoftware entweder anhand einer schwarzen Liste (Blacklisting/Antivirus) oder sie erlauben ausschließlich die Kommunikation mit erlaubten Programmen (Whitelisting). Zuletzt sollten auch die Automatisierungskomponenten selbst über Sicherheitsmechanismen verfügen. So verfügt etwa die neue Controller-Generation Simatic S7-1500 über integrierte Schutzfunktionen. Diese sind von externen Gutachtern ebenfalls getestet worden und mit einem Zertifikat (Achilles Communication Robustness Certification Level 2) versehen worden.

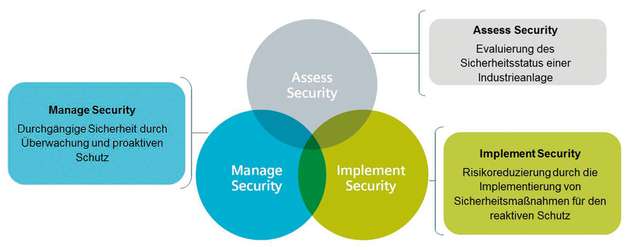

Kontinuierlicher Schutz: Plant Security Services

Im Rahmen von Security Services unterstützt Siemens seine Kunden bei der Gestaltung von sicheren Produktionsumgebungen mit Hilfe von Dienstleistungen. Dies beginnt mit einer Analyse des Risikos (Assess Security), geht über die Gestaltung und den Aufbau einer sicheren Produktion (Implement Security) bis hin zum kontinuierlichen Monitoring des Sicherheitszustandes (Manage Security).

Im Rahmen der Risikoanalyse wird Transparenz über den Sicherheitszustand einer Anlage erzeugt, Schwachstellen werden aufgezeigt und daraus wird das entsprechende Risiko abgeleitet. Als letzter Schritt entsteht der Maßnahmenplan, der aufzeigt, wie der Sicherheitszustand auf ein höheres Level gebracht werden kann. Als neueste Dienstleistung hat Siemens nun das IEC-62443-Assessment entwickelt, um für eine konkrete Anlage die Erfüllung gegenüber dem Standard aufzuzeigen sowie die Maßnahmen zur Schließung der entdeckten Lücken darzustellen. Eingeschlossen sind auch klare Anweisungen und Richtlinien zur IT-Sicherheit. Schließlich können Security-Lösungen nur dann funktionieren, wenn die Mitarbeiter entsprechend sensibilisiert und geschult sind. Durch Workshops, webbasierte Schulungen oder ähnliche Maßnahmen sollten Bewusstsein und Kenntnisse fortlaufend gefördert werden. Alle unsere Lösungen entsprechen einem umfassenden Security-Konzept (Holistic Security Concept).

Das IT-Sicherheitsgesetz legt zusätzlich Aufgaben in die Hände der Betreiber von Anlagen in der kritischen Infrastruktur. So muss ein Betreiber kritische Vorfälle an das Bundesamt für Sicherheit in der Informationstechnik (BSI) melden. Auch hier unterstützt Siemens seine Kunden mit jeweils eigenen Cyber Security Operation Centern in Europa und den USA. Von dort aus kann der Sicherheitszustand von industriellen Anlagen und Produktionsmaschinen kontinuierlich überwacht werden. Die Mitarbeiter im CSOC analysieren alle sicherheitsrelevanten Daten, die von der Anlage mitgeteilt werden, und bei Bedarf informieren sie den Kunden über Gefahren und Angriffe. Gemeinsam werden dann Gegenmaßnahmen ergriffen. Die Defense-in-Depth-Strategie bildet eine geeignete Basis, um die Sicherheit in Industrieanlagen zu erhöhen. Unterstützung bei der Umsetzung entsprechender Maßnahmen finden Unternehmen zum Beispiel bei externen Dienstleistern wie den Siemens-Plant Security Services. Mit umfassenden Services unterstützt sie Industriekunden, das Sicherheitsrisiko in ihren Anlagen zu senken – von Security Assessments über die Firewall-Einrichtung und Schulungen bis hin zum kontinuierlichen Monitoring und Erkennung von Angriffen.