Die Bedeutung der Sicherheit im Internet der Dinge (IoT) rückt zunehmend in den Fokus der Aufmerksamkeit. Allerdings reicht das Verständnis der Unternehmen, die die Möglichkeiten des IoT für Business-Erweiterungen und Performance-Verbesserungen nutzen wollen, in Bezug auf diese Problematik häufig nicht aus. Manche denken, dass es bei der Sicherheit nur um Verschlüsselung geht. Andere sind sich nicht bewusst, wie ein einfaches Gerät, etwa ein Remote-Sensor, verwendet werden kann, um auf IT-Infrastruktur zuzugreifen. Und manch anderer glaubt wiederum, dass es beim IoT-Hacking nur um organisiertes Verbrechen geht und übersieht dabei völlig, wie groß die Vielfalt der IoT-basierten Bedrohungen für das Kerngeschäft tatsächlich ist.

Hohe Strafen verhindern

Datenverstöße bringen nicht nur schlechte Presse. Unternehmen, die keine ausreichende Sicherheit gewährleisten, werden zum leichten Ziel und müssen in Zukunft auf Grund der europäischen Datenschutzgrundverordnung mit hohen Strafen rechnen, weil sie die Daten ihrer Kunden gefährden. Diese Strafen können bis zu vier Prozent des Gesamtumsatzes ausmachen. Eine entsprechende Prävention ist daher von größter Bedeutung.

Verstöße in Zusammenhang mit Kreditkartendaten werden öffentlich bekannt gemacht und streng bestraft. Dabei wird leicht übersehen, dass auch zahlreiche andere Arten von Schwachstellen den Lieferanten Verluste bescheren können, beispielsweise durch unzulässige Änderungen an Geräten. Hersteller von Industrieanlagen können etwa unterbrechungsfreie Stromversorgungen mit IoT-Technologien zur Verwaltung ihrer Serviceverträge einsetzen. Das Vertrauen in die von den Geräten im Einsatz gesammelten Daten ist wichtig. Es kann jedoch beeinträchtigt werden, wenn die Geräte durch den Einbau unpassender Teile oder das Hochladen falscher Software verändert werden. Effektive IT-Sicherheit sollte auch vor solchen Bedrohungen schützen.

Das heißt allerdings nicht, dass ein Missbrauch durch das organisierte Verbrechen keine Bedrohung für die Aktivitäten von Betrieben im IoT darstellt. Veröffentlichte Beispiele zeigen Fälle, in denen Hacking bereits über einfache Dinge wie eine vernetzte HLK-Anlage (Heizung, Lüftung, Klimatechnik) möglich war. In einem Fall wurden HLK-Geräte genutzt, um vor Ort den Energieverbrauch und die Temperatur in einem Gebäude zu überwachen und entsprechende Daten für eine Fernanalyse zu sammeln. Hackern gelang es schließlich, die Anlage zu hacken, in das Hauptnetzwerk einzudringen und so Zugang zu persönlichen Kundendaten zu erlangen. Es liegt auf der Hand, dass eine effektive IoT-Sicherheit nicht nur dem Schutz der Infrastruktur und der direkt angeschlossenen Geräte vor externen Bedrohungen dient, sondern auch zum Schutz der Dienstleister und ihrer Kunden vor den Folgen einer unsachgemäßen Nutzung erforderlich ist.

Sicherheit auf mehreren Ebenen

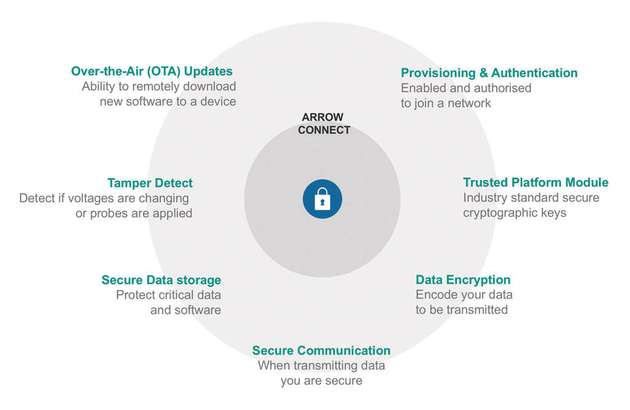

Vor allem für Geräte-zu-Gateway- und Gateway-zu-Cloud-Ebenen empfiehlt sich ein mehrschichtiger Sicherheitsansatz. Er stellt sicher, dass alle Schwachstellen berücksichtigt werden und ein wirkungsvoller Schutz eingerichtet werden kann. Als praktische Faustregel gilt, dass sieben Sicherheitsebenen berücksichtigt werden sollten – sowohl auf der Geräte-zu-Gateway-Ebene als auch dort, wo sich das Gateway mit dem Internet und der Cloud verbindet.

Diese sieben Sicherheitsebenen an der Gerät-zu-Gateway-Verbindung umfassen die Einrichtung und Authentifizierung, die Verwendung von kryptographischen Schlüsseln sowie Verschlüsselung, Datenübertragung, Datenspeicherung, Manipulationserkennung und Gerätemanagement. Das Gerätemanagement und insbesondere die Nutzung von OTA-Updates (Over-the-Air-Updates), um die Geräte auf dem neuesten Stand zu halten und vor neuen Sicherheitsbedrohungen zu schützen, ist nur eine der Säulen einer kompletten End-to-End-IoT-Lösung. Diese ist mindestens genauso wichtig wie die anderen viel diskutierten Herausforderungen in Zusammenhang mit der Herstellung und Verbindung von Geräten und der anschließenden Analyse der erzeugten Daten. Gerade für Betreiber von IoT-Netzwerken kann sich dieser Punkt jedoch als besonderer Schwachpunkt erweisen. Gerätehersteller gehen dieses Problem häufig nur unzulänglich an und die Kunden stehen dann vor der schier unüberwindlichen Hürde, selbst geeignete Lösungen für sich zu finden. Arrow Connect ist ein speziell entwickeltes kundenfreundliches Gerätemanagementpaket mit einer praktischen Lösung, die sich mühelos an die individuellen Anforderungen der Kunden anpassen lässt. Es enthält eine Software, einschließlich SDKs für Endpunkte und Gateways, die den Zugriff auf eine Reihe von Cloud-basierten Gerätemanagement-Diensten ermöglicht.

Die Nachhaltigkeit, zu der auch eine sichere Außerbetriebnahme am Ende der Lebensdauer zählt, ist ebenfalls von entscheidender Bedeutung. Arrow kann mit Prozessen gewährleisten, dass gespeicherte Daten, Schlüssel und Netzwerkverbindungsdaten nicht missbraucht werden können. Darüber hinaus hat das Unternehmen die Möglichkeit, Geräte für den Wiedereinsatz zu recyceln. Sämtliche Produkte und Abfälle werden entsprechend den (Umwelt-)Vorschriften gehandhabt, um die Auswirkungen auf die Umwelt zu minimieren.

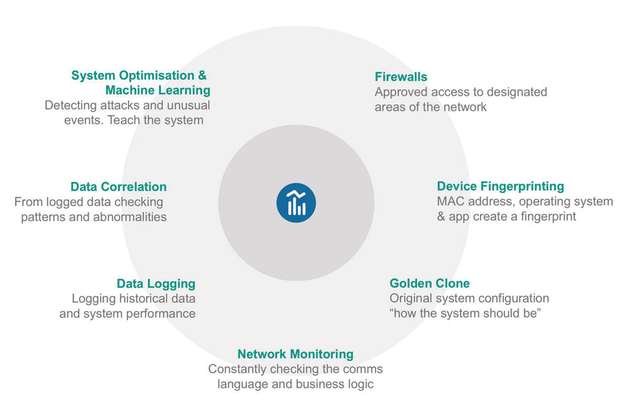

Für einen vollständigen Schutz der Gateway-zu-Cloud-Verbindungen sind sieben Sicherheitsebenen erforderlich. Dazu gehören Firewalls, die ausschließlich genehmigten Zugriff auf bestimmte Netzwerkbereiche zulassen und auf MAC-Adressen basierende Fingerprint-Systeme für Geräte sowie Betriebssysteme und Anwendungs-IDs. Weiter gibt es das Golden-Cloning, um eine Aufzeichnung der ursprünglichen Systemkonfiguration aufzubewahren, Netzwerküberwachung zur Sicherstellung der Konsistenz von Kommunikationssprache sowie die Systemoptimierung zur Erkennung von Angriffen und ungewöhnlichen Ereignissen. In dieser Ebene kann die intelligente maschinelle Lernfunktion dem System beibringen, sich an die sich nach und nach weiterentwickelnden Sicherheitsbedrohungen anzupassen.

Die physische Unsicherheit der Endpunkte und eine schlechte Authentifizierung sind laut einer Analyse des Beratungsunternehmens 451 Research die beiden größten Bedenken in Hinblick auf die IoT-Sicherheit. Diese bedrohen das Kerngeschäft jedes Unternehmens, das seine Ressourcen mit dem IoT verbindet. Weitere schwerwiegende Sicherheitsbedenken betreffen die Sicherheit von Softwareanwendungen und die Sicherheit der Netzwerkverbindungen zwischen den Endpunkten und dem zentralen Netzwerk.

Aufgaben beim Lebenszyklus-Management

Soweit es die Elemente der IoT-Infrastruktur betrifft, also die Endpunkte und Gateways, ist die Sicherheit ein Kernthema des Lebenszyklus-Managements. Allerdings ist es eher unwahrscheinlich, dass man direkt einen marktreifen Endpunkt findet, der die Anforderungen der Kunden sofort und ohne weitere Konfiguration erfüllt, das heißt der ganz einfach an das Netzwerk angeschlossen werden kann und gleich danach beginnt, Daten zu senden. Stattdessen müssen in der Regel Geräte wie intelligente Sensoren speziell für den jeweiligen Anwendungsfall entwickelt werden, um die vielfältigen Anforderungen unter anderem hinsichtlich Stromverbrauch, Batterielebensdauer, Formfaktor, Betriebstemperaturbereich, IP-Schutzart und viele andere Faktoren zu erfüllen.

Bei der Entwicklung eines neuen Geräts sollte die Sicherheit unmittelbar ab Projektbeginn, genauer gesagt bereits in der Evaluierungsphase, unter Berücksichtigung der sieben oben genannten Ebenen bedacht werden. Diese nahtlose Integration der Sicherheit von Beginn an ist unerlässlich, um Vertrauen in die Daten von diesem Gerät gewährleisten zu können. Im Nachhinein ist es so gut wie nicht mehr möglich, eine ausreichend starke Sicherheit zu implementieren oder die Strategie auch nur teilweise durch Entwicklung zu ändern. Es ist nahezu unmöglich, zunächst vergessene oder ganz einfach nicht berücksichtigte Sicherheitsmerkmale nachträglich hinzuzufügen. Daher ist es notwendig, an jedem Punkt des Lebenszyklus die richtigen Vorkehrungen zu treffen, wie unter anderem:

IP-Sicherheit, vor allem beim Übergang vom Design zum Prototyp,

Vertrauenswürdige Hardware, Verschlüsselung, sichere Speicherung des Schlüssels (etwa TPM-basiert),

Einstieg in die Produktion, einschließlich der Verwaltung des Zugriffs auf IPs durch beliebige CEMs,

Staffelung der Produktion und Sicherung der Vermarktungswege,

Gerätemanagement über die gesamte Lebensdauer und

sichere Außerbetriebnahme von Geräten nach Ende der Lebensdauer, um zu verhindern, dass Schlupflöcher in das Netzwerk zurückbleiben.

Die reibungslose und logische Umsetzung dieser Überlegungen ist mit zahlreichen Herausforderungen verbunden. Eine dieser Herausforderungen ist, dass Geräte oft nicht von Grund auf neu entwickelt, sondern von älteren Designs abgeleitet werden. Für Systementwickler ist es oft schwierig zu erkennen, wie ältere Designs weiterentwickelt werden müssen, um nachhaltige, zukunftssichere IoT-Lösungen zu schaffen, die ausreichend integrierte Sicherheit bieten.

Das Ökosystem von Arrow mit IoT-Partnern bietet eine Vielfalt an Ressourcen, Know-how und Serviceleistungen, die nicht nur für die Erstellung von Endgeräten, die Systeminte-

gration und das Gerätemanagement erforderlich ist, sondern für alle Aspekte eines mehrstufigen Ansatzes zur Gewährleistung der IoT-Sicherheit unverzichtbar ist. Es ist das einzige komplette End-to-End-IoT-Sicherheitsportfolio in der Distribution, das Lösungen für jedes Glied der Kette enthält – „from Sensor to Sunset“ – von A bis Z.

Das „Sensor to Sunset“-Ökosystem

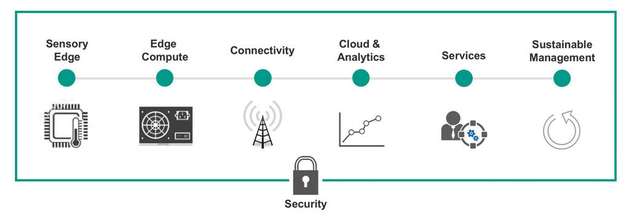

Die Komplexität einer End-to-End-IoT-Lösung lässt sich manchmal nur schwer erfassen. Sie ist mehr als nur eine Sammlung von Geräten, die mit einem Gateway verbunden sind und Daten in die Cloud einspeisen. Es können bis zu 20 Technologiepartner beteiligt sein und jeder einzelne bringt sein spezifisches Fachwissen und seine eigenen Dienstleistungen ein. Arrow hat erhebliche Investitionen getätigt, um sein Sensor-to-Sunset-Ökosystem zusammenzustellen, das vielschichtige Dienstleistungen umfasst, die alle Aspekte vom Endpunkt bis zur Cloud und von der Idee bis zum Ende des Lebenszyklus abdecken, und das gleichzeitig die notwendige Flexibilität bietet, um eine auf die individuellen Kundenanforderungen abgestimmte Lösung zu konfigurieren.

Der Schutz einer IoT-Lösung vor den vielfältigen Risiken, die jeden einzelnen Zugangspunkt während seiner gesamten Lebensdauer bedrohen, erfordert einen vielschichtigen, ganzheitlichen, den gesamten Lebenszyklus umfassenden Ansatz. Abgesehen von einer bereits von Beginn an stattfindenden Integration von hard- und softwarebasierter Sicherheit in Endpunkte und Gateways, unter anderem mit modern-

ster Verschlüsselungstechnik, lassen sich Gerätemanagement und Nachhaltigkeit oft nur schwer lösen und bleiben häufig dem Systemintegrator oder sogar dem Endanwender selbst

überlassen.