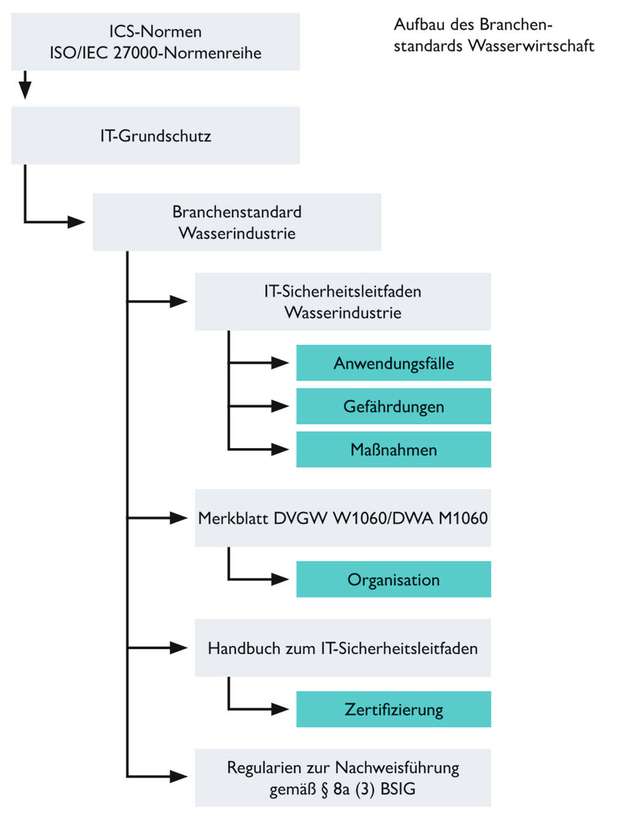

Seit 2016 beschäftigt sich eine gemeinsame Arbeitsgruppe der Deutschen Vereinigung für Wasserwirtschaft, Abwasser und Abfall (DWA) und der Deutsche Verein des Gas- und Wasserfachs (DVGW) mit dem Branchenstandard „IT-Sicherheit Wasser/Abwasser“. Im Juli 2017 hat das Bundesamt für Sicherheit in der Informationstechnik (BSI) nun die entsprechende Eignungsfeststellung gemäß § 8a des BSI-Gesetzes erteilt. Somit steht einer Veröffentlichung der jeweiligen Merkblätter und des Online-Anwendungstools, das in der gemeinsamen Arbeitsgruppe entstanden ist, nichts mehr im Weg.

Auch Phoenix Contact beschäftigt sich mit dem Thema: Als Anbieter von Lösungen für die Wasserwirtschaft stellt das Unternehmen neben klassischen Komponenten wie Reihenklemmen, Stromversorgungen und Überspannungsschutz eine Vielzahl applikationsspezifischer Automatisierungs- und Netzwerktechniken, Kommunikationsinfrastrukturen und Visualisierungslösungen zur Verfügung. Wenn es um die IT-Sicherheit geht, kommt diesen Produktgruppen eine große Bedeutung zu. Deshalb und aufgrund der langjährigen Erfahrungen im Umfeld der Netzwerktechnik sowie des ausgereiften Portfolios an Security Appliances der Produktfamilie FL mGuard bietet Phoenix Contact zukünftig entsprechende Dienstleistungen für Anlagenbetreiber der Wasser- und Abwasserwirtschaft an, die ganzheitlich und herstellerunabhängig sind.

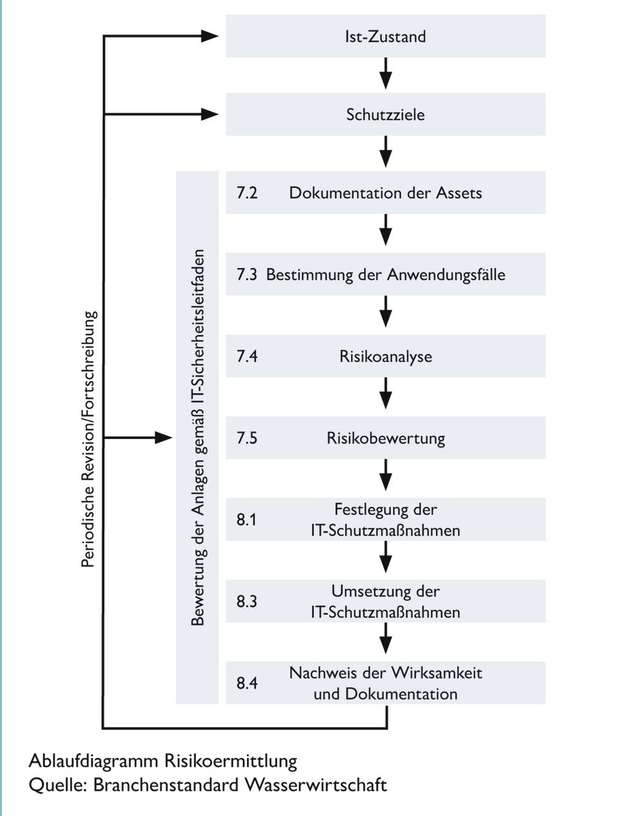

Da die Sicherheit einer Anlage kein statischer Zustand ist, sondern dynamisch an neue Rahmenbedingungen adaptiert werden muss, hat das Competence Center Cyber Security Dienstleistungen entwickelt, die den kompletten Lebenszyklus der Applikation umfassen. Die Unterstützung für Anlagenbetreiber erstreckt sich von der Analyse des Istzustands über die Umsetzung der gemeinsam erarbeiteten Maßnahmen bis hin zur regelmäßigen Überprüfung der Anwendung, um das Sicherheitsniveau durch Anpassungen zu erhalten und weiter zu steigern. „Wir verstehen uns als Partner unserer Kunden, die wir während der gesamten Laufzeit ihrer Anlage begleiten“, fasst Michael Bächle, Mitarbeiter im Competence Center Cyber Security, die Philosophie seines Teams zusammen.

Viele Fragen für viel Sicherheit

Dem Anlagenbetreiber sollte bewusst sein, dass die Realisierung der IT-Sicherheit nicht mit der Untersuchung der Netzwerk- und Automatisierungsstruktur abgeschlossen ist. Vielmehr muss die technische und organisatorische Betrachtung des Istzustands dokumentiert und dem Betreiber erläutert werden, in welchen Bereichen unter Umständen Gefahren auftreten können. Während der ersten Analyse stellen die Security-Experten von Phoenix Contact daher meist viele Fragen. Als klassisches Beispiel für die organisatorische Sicherheit sei der Nachweis von Richtlinien angeführt, in denen der Zugang unternehmensfremder Personen zu bestimmten Anlagenteilen oder zum zentralen Leitrechner der Anlage geregelt ist.

Die technische unterscheidet sich von der organisatorischen Sicherheit darin, dass es bei ihr im Allgemeinen um einen physischen Schutz geht, also beispielsweise die Verweigerung des Zutritts. Der Zutritt zur Anlage kann durch einen Zaun, die Sicherung der Fenster und Türen, den Einbau einer Alarmanlage, die Videoüberwachung des Objekts, aber auch durch eine Firewall und Benutzerkonten beschränkt werden. Bei der organisatorischen Sicherheit handelt es sich in der Regel um Arbeitsanweisungen, die genau festlegen, was zu welchem Zeitpunkt in welcher Form zu tun ist. Die jeweiligen Aktivitäten sind in spezifischen Notfallplänen beschrieben. Die Mitarbeiter lassen sich in Schulungen für diesen Themenkomplex sensibilisieren und trainieren.

Assets und Netzwerk dokumentieren

Die Istanalyse der Automatisierungs- und Kommunikationsinfrastruktur erweist sich als aufwendiger als die organisatorische Betrachtung der Anlage. Während der Aufnahme des aktuellen Zustands müssen alle Assets der Anlage sowie die derzeitige logische und physikalische Netzwerkstruktur dokumentiert werden. Den fernwirktechnischen Anlagenteilen kommt dabei eine ebenso große Bedeutung zu wie den Fernzugriffen der Mitarbeiter auf die Applikation. Eine weitere Gefahr geht von temporären Zugriffen unternehmensfremder Personen aus, die sich zwecks Wartungsarbeiten in der Anlage befinden und deshalb Zugang zum Netzwerk haben müssen.

Für die detaillierte Überprüfung des Istzustands nutzt Phoenix Contact unter anderem die skalierbare Diagnose- und Risikomanagementsoftware von Videc Data Engineering. Das Tool Industrie-Risiko-Management-Automatisierung (IRMA) ist eine gehärtete Linux-Anwendung, die auf einem Industrie-PC wie dem BL Rackmount 2U von Phoenix Contact installiert und in den unterschiedlichen Netzwerksegmenten der Anlage platziert wird. Ein Mirror-Port am zentralen Netzwerk-Switch genügt, damit IRMA mit der Erhebung der einzelnen Assets beginnen kann. Innerhalb kurzer Zeit lokalisiert die Software dann die verschiedenen Teilnehmer der Netzwerksegmente und stellt dem Anwender sämtliche Verbindungen zwischen ihnen dar.

Darüber hinaus erhält der Betreiber einen genauen Überblick über die Kommunikationsprotokolle, die zum Datenaustausch zwischen den Teilnehmern verwendet werden. Übertragungsstandards wie Modbus/TCP werden dem Nutzer in eindeutiger „Automatisierungssprache“ visualisiert. „Uns war es wichtig, dass wir den Betreibern und den Geräteherstellern und Dienstleistern wie Phoenix Contact ein System bieten, das die Sprache der Anwender spricht“, erläutert Videc-Geschäftsführer Dieter Barrelmann. Auf dem Dashboard des Tools lassen sich zudem alle weiteren in unterlagerten Netzwerksegmenten installierten IRMA-Satelliten darstellen. Die gesamte Kommunikation in der Anlage wird also übersichtlich auf

einer Oberfläche angezeigt.

Sicherheit als fortwährenden Prozess betrachten

Nach der Analyse des Istzustands erhält der Anlagenbetreiber eine ausführliche Dokumentation der aktuellen Situation. Ferner erstellen ihm die Security-Experten von Phoenix Contact eine Handlungsempfehlung für die nächsten Schritte und weisen gegebenenfalls auf Maßnahmen hin, die zur Verbesserung der organisatorischen und technischen Sicherheit beitragen. Der Anlagenbetreiber sollte dabei beachten, dass IT-Sicherheit kein einmaliges Thema ist, sondern ein fortwährender Prozess der Überwachung, Überprüfung und Optimierung. Das ist einer der Gründe, weshalb Phoenix Contact IRMA als zentralen Baustein für seine Dienstleistungen im Bereich IT-Sicherheit ausgewählt hat.

Nach der Analyse des Istzustands und der Erarbeitung des Maßnahmenkatalogs lässt sich das Tool auf Wunsch des Betreibers als kontinuierliches Risikomanagementsystem in seine Anlage integrieren. So können Angriffe und Gefahren bereits frühzeitig erkannt werden. Auch nach der sicherheitstechnischen Bewertung der Applikation und Umsetzung entsprechender Aktivitäten stellt Phoenix Contact eine Vielzahl begleitender Services zur Verfügung. Dazu gehören das regelmäßige Updaten des IRMA-Tools, die monatliche Auswertung der durch das System generierten Ereignisprotokolle, aber auch die Unterstützung bei Fragen zu aktuellen Begebenheiten und Meldungen, die über das Dashboard zur Anzeige kommen. Security-Mitarbeiter von Phoenix Contact stehen hierfür über eine Security-Hotline Rede und Antwort oder sind per E-Mail erreichbar.

Kostenfreier Security-Leitfaden für die Wasserwirtschaft

Aufgrund ihrer Anbindung an das Internet sind industrielle Steuerungs- und Automatisierungssysteme in kritischen Infrastrukturen zunehmend Cyber-Angriffen ausgesetzt. Daher gilt es, die Kunden-, Mitarbeiter-, Geschäfts- und Anlagendaten wirkungsvoll vor unbefugten Zugriffen und Malware zu schützen. Mit dem „Leitfaden zum branchenspezifischen IT-Sicherheitsstandard der Wasserwirtschaft“ stellt Phoenix Contact den Betrieben hierfür einen praxisnahen Ratgeber zur Verfügung.

In der 130-seitigen Broschüre erklären IT- und Wasser-/Abwasser-Spezialisten unter anderem, was IT-Sicherheit ist, wen sie betrifft, warum sie umgesetzt werden muss und welche rechtlichen Rahmenbedingungen dabei zu erfüllen sind. Die Fachleute gehen darüber hinaus auf die erforderlichen organisatorischen Maßnahmen ein, beispielsweise die Ermittlung des Istzustands, Festlegung und Durchführung von Schutzmaßnahmen sowie den Nachweis von deren Wirksamkeit. Abschließend wird beschrieben, wie sich typische Anwendungsfälle in der Wasserwirtschaft sicher realisieren lassen. Interessenten können den Leitfaden online kostenlos anfordern.