Als klassische Absicherungsmaßnahme wird die Defense-in-Depth-Strategie (DiDS) seit Langem in vielen Lebensbereichen eingesetzt. Beispielsweise im Auto vom ABS bis zur Fahrgastzelle oder in der Bank vom Fenstergitter bis zum Safe. Wurden anfangs Wertgegenstände in einer Burg mit Wassergraben, dicken Mauern und Wächtern vor unberechtigten Zugriffen geschützt, müssen heute Know-how, Daten und Applikationen entsprechend abgesichert werden.

Die Defense-in-Depth-Strategie bietet einen vielschichtigen Schutz mit einer Tiefenstaffelung, die Maschinen und Anlagen sowie deren Daten vor verschiedensten Störungen und Angriffen absichert. Das Schutzkonzept wird in der Norm ISA 99 respektive IEC 62443 als Empfehlung beschrieben:

Daten/Applikationen sind das Ziel eines Angriffs und gleichzeitig der „Nerv“ des Unternehmens. Hier sollte der Betreiber bei der Beschaffung von Gütern auf die bewährte Qualität und die anerkannte Reputation renommierter Lieferanten setzen.

Eine Firewall hält unberechtigte Zugriffe ab und kontrolliert den Datenverkehr, wobei die Kommunikation unter Umständen verschlüsselt per VPN (Virtual Private Network) erfolgen sollte.

Routing wirkt technischen Defekten durch Segmentierung entgegen. Außerdem verhindert es die Störung anderer Netzwerk-Segmente aufgrund von Broadcasts.

Die IT-Abteilung hat die Aufgabe, die Verfügbarkeit der benötigten Systeme sicherzustellen sowie durch Pflege der Infrastruktur für einen reibungslosen Betrieb zu sorgen.

Physikalische Grenzen erschweren das Eindringen unbefugter Personen in die Unternehmensabläufe.

Policies/Abläufe bilden ein Regelwerk zur Aufrechterhaltung des Betriebs sowie zum Umgang mit Veränderungen.

Die geschilderte Strategie stellt somit einen ausreichenden Schutzmechanismus gegen zahlreiche Schadensvektoren zur Verfügung. Der Vorteil dieser Vorgehensweise liegt im ganzheitlichen Ansatz zur Absicherung der Netze. Starre Security-Maßnahmen erweisen sich jedoch als nachteilig in Bezug auf wechselnde Anforderungen. Ferner können die bereits für den Office-Bereich vorhandenen Security-Instanzen – wie Virenscanner samt Fachpersonal – nicht genutzt werden, oder der Betreiber verzichtet absichtlich darauf.

Optimierung der Defense-in-Depth-Strategie

Ein Pkw kann nicht ständig mit konstanter Geschwindigkeit fahren. Unter anderem, weil es im Straßenverkehr immer wieder Einwirkungen gibt, auf die der Fahrer eingehen muss. Gleiches gilt für eine starre Defense-in-Depth-Strategie, in der Wartung, Reparatur oder Software-Updates nicht vorgesehen sind. Hier bieten sich mehrere Ansätze an, um die Effizienz der Strategie zu erhöhen und damit auch den Security-Level zu steigern. Zu diesem Zweck muss der Anwender dynamisch auf Ereignisse reagieren können. Nur so lässt sich ein an die jeweilige Situation angepasstes Sicherheitsniveau erreichen. Technologien wie Benutzer-Firewalls, Integrity Checks, Antivirus Connectoren oder Conditional Firewalls sind neue Verfahren, mit denen sich die Security-Strategie verbessern respektive stärken lässt. Sie stellen dem bewährten, aber starren Schutzgerüst ein flexibles Schutznetz zur Seite.

Benutzer-Firewall: Im normalen Produktionsbetrieb, der in bekannter und kontrollierter Weise verläuft, kann man mit der Defense-in-Depth-Strategie einen hohen Security-Level erzielen. Dazu wird das System im Hinblick auf die geläufigen Protokolle, Ports und Teilnehmer abgesichert. Sollten allerdings Updates oder sonstige Informationen aus dem Internet erforderlich sein, konnte der Anwender dies bislang entweder zulassen oder blockieren. Beide Optionen sind nicht optimal.

Mit der Benutzer-Firewall erhält eine berechtigte Person nun temporär Zugang beispielsweise zum Internet, ohne dass das grundsätzliche Schutzkonzept in dieser Zeit adaptiert werden muss oder die Fertigung permanent mit dem Internet verbunden ist. Die berechtigte Person authentisiert sich bei Bedarf an der Firewall. Anschließend wird ein Regelsatz aktiviert, der lediglich für diesen Benutzer gültig ist. Der Regelsatz erlaubt es, die gewünschten Operationen vorzunehmen, wobei diese Möglichkeit keiner weiteren Person zur Verfügung steht.

Integrity Check: Das wie ein Antiviren-Scanner arbeitende CIM (CIFS Integrity Monitoring) erkennt ohne Nachladen von Viren-Pattern oder anderen Updates, ob ein aus Steuerung, Bedieneinheit und PC bestehendes Windows-System von einer Schad-Software befallen wurde. Der Verzicht auf das Scannen des Datenverkehrs und den folgenden Abgleich mit Schadsoftware-Signaturen verhindert Fehlalarme, welche die Kommunikation unterbrechen und die Anlage damit stillsetzen. Das ständige Aktualisieren von Signatur-Datenbanken stellt ebenfalls eine organisatorische Leistung mit ungewissem Ausgang hinsichtlich des Zeit- und Stabilitätsverhaltens der Automatisierungsprozesse dar. Mit dem CIFS Integrity Monitoring werden durch Viren, Würmer oder Trojaner hervorgerufene Manipulationen sofort detektiert (so genannte Zero-Days-Exploits), und zwar lange bevor es entsprechende Malware-Signaturen gibt.

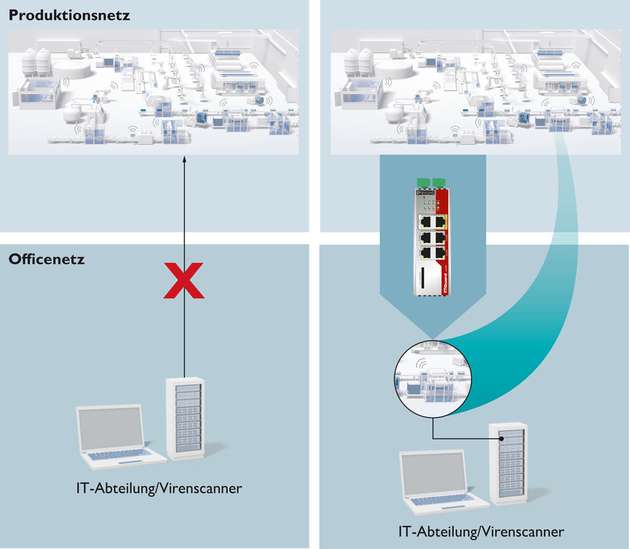

Antivirus Scan Connector: Fast jedes Unternehmen verfügt über eine IT-Abteilung, die das Office-Netzwerk in Betrieb halten sowie gegen eine Beeinflussung von außen schützen muss. Je nach Unternehmens-Policy werden dazu unterschiedliche Maßnahmen angewandt, die sich von einer Firewall über Antivirus-Scanner bis zum Content Scanning erstrecken. Wird eine der Security-Instanzen fündig, resultiert dies in verschiedenen Aktivitäten – wie dem Löschen von Dateien, Blockieren des Netzwerkverkehrs, Verschieben von Diensten in eine Sandbox oder Ähnlichem. In einigen Fällen handelt es sich jedoch um einen Fehlalarm, wobei besser einmal zu viel als zu wenig reagiert werden sollte.

Aus genau diesem Grund möchten die Verantwortlichen des Produktionsbereichs die Office-IT von der Fertigungsebene fernhalten. Denn niemand wünscht sich einen Anlagenstillstand wegen eines Fehlalarms. Dennoch sind erhebliche Investitionen in den Zugriffsschutz geflossen, die sich für die Produktionsanlagen als unwirksam und sogar schädlich erweisen. Abhilfe schafft ein Antivirus Scan Connector, der der IT-Abteilung Dateien und Daten aus dem Fertigungsumfeld als Spiegelbild bereit stellt. So können die Möglichkeiten der Office-IT auch für produktive Abläufe verwendet werden, ohne dass dies einen nachteiligen Effekt hat. Die Investitionen und Ressourcen der Office-IT leisten somit einen wichtigen Beitrag dafür, dass eine unterbrechungsfreie Fertigung sicher gestellt ist. Sollten die Systeme in den Spiegeldaten Malware finden, erhält der Produktionsbereich eine Nachricht, sodass er seine Systeme bei nächster Gelegenheit bereinigen kann.

Conditional Firewall: Die Conditional Firewall erlaubt eine situationsgerechte vordefinierte Umschaltung des Firewall-Regelwerks. Damit ist es erstmals möglich, durch einfache auslösende Ereignisse zwischen den Festlegungen der Firewall für verschiedene Betriebszustände zu wechseln. Dies kommt dann zum Tragen, wenn im Produktivbetrieb sowie während der Instandhaltung oder Fernwartung einer Anlage unterschiedliche Verbindungen genehmigt oder unterbunden werden sollen. Denkbar ist beispielsweise, dass der gesamte Datenverkehr vom oder in das überlagerte Netzwerk automatisch immer dann blockiert wird, wenn eine Schaltschranktür offen steht.

Auf diese Weise könnte ein Service-Techniker, der vor Ort am System arbeitet, einfach und wirkungsvoll vom überlagerten Netzwerk getrennt werden. Außerdem ließen sich Updates von Maschinen und Anlagen lediglich dann durchführen, wenn ein geeigneter Zeitpunkt vorliegt – zum Beispiel eine turnusmäßige Wartung. In dem Fall könnte eine autorisierte Person die Firewall mit Hilfe eines Schlüssels, den sie bei sich trägt, umschalten und so den Update-Server erreichen. Folglich ist eine Änderung der Konfiguration nicht notwendig, was Zeit und Geld spart. Gleichzeitig erhöht sich das Security-Niveau, weil eine spontane Anpassung der Konfiguration häufig zu Fehlern führt.

.jpg)

-2247127326.jpg)