Industrielle Systeme und Steuerungen (OT) werden zunehmend mit dem Unternehmens-IT verbunden. Damit übernimmt die OT diese gängigen IT-Technologien für Betriebssysteme, Virtualisierung und Netzwerke in der sich Hacker wie zuhause fühlen. Dieser kollateralen Bedrohung sollte man aktiv durch intelligente Segmentierung der OT-Netze begegnen und so die Angriffsfläche deutlich reduzieren. Durch zuverlässige Cyber-Security-Technologien können wirksam automatisierte Barrieren gegen Angriffe aufgebaut werden. Und so Funktionsstörungen bei Anlagen und Prozessen, kostenintensive Stillstandszeiten, Umsatzeinbussen sowie Lieferprobleme und Reputationsschäden vorgebeugt werden. Zunehmend werden auch von Versicherungen zertifizierte Cyber-Security-Lösungen zur Verbesserung der Risikosituation und Compliance eingefordert.

Welche Cyber-Security-Lösungen bietet Stöcklin konkret an?

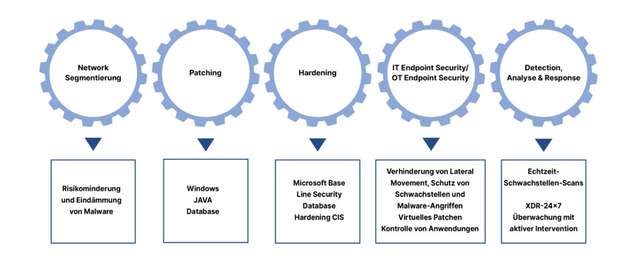

Unsere Lösungen umfassen ein ganzheitliches 5-Step-Cyber-Security-Management, mit folgenden fünf Steps: Network-Segmentierung, Patching, Hardening, IT Endpoint Security/ OT Endpoint Security, XDR Detection und Response oder proaktiv durch zusätzliche Schwachstellenscanner.

Mit unseren IT-Endpoint-Security- / OT-Endpoint-Lösungen begrenzen wir die mögliche Wirkung unbekannter Angriffe. Risiken und Schwachstellen werden schnell erkannt und minimiert. Anfällige PLC´s und Sensoriken werden abgeschirmt. So können wir gezielte Angriffe sowie Malware wirksam stoppen.

Unsere XDR-24x7 Überwachung erkennt, interveniert und analysiert proaktiv rund um die Uhr. Für Systeme, für die keine Patches zur Verfügung stehen, wird über virtuelles Patchen eine sichere Lösung bereitgestellt. So kann in allen der laufende Betrieb ohne Unterbrechungen aufrechterhalten werden. Als zertifizierter IT und OT Cyber Security Partner wird von unseren Kunden sowie Neukunden immer häufiger unser Best-Practice Cyber-Security-Vorgehen angefragt.

%20(2).jpg)